So verhindern Sie, dass sich ein Programm mit dem Netzwerk verbindet

Der Zugang zum Netzwerk ist heute sehr verbreitet. Wir können sagen, dass wir fast überall ein Wi-Fi-Netzwerk haben. Wir können uns auch auf mobile Daten verlassen, die sehr verbreitet sind und deren Qualität steigt. Das bedeutet, dass wir auch eine Vielzahl von Programmen verwenden, die mit dem Netzwerk verbunden sind. Viele Anwendungen funktionieren nur, wenn sie über Internet verfügen. Jetzt kann es manchmal erforderlich sein, dass wir sie daran hindern, eine Verbindung herzustellen. Wir wollen keine Daten verbrauchen, wir wollen kein Risiko mit dem möglichen Eindringen von Malware oder aus irgendeinem Grund eingehen. Wir erklären in diesem Artikel, wie Verhindern, dass ein Programm eine Verbindung zum Internet herstellt .

Es gibt immer mehr Programme mit Netzwerkzugriff

Wenn Sie an die Apps denken, die wir zuvor verwendet haben, hatte die überwiegende Mehrheit keinen Zugang zum Netzwerk. Wir haben sie einfach installiert, entweder auf dem Handy oder auf dem Computer, und sie funktionierten offline. Dies hat sich jedoch im Laufe der Zeit geändert. Wir haben mehr Verbindungen, mehr Optionen zum Browsen und das erhöht auch die Menge an Software, die benötigt wird Zugreifen auf das Internet .

Wir sprechen zum Beispiel über mobile Programme, die eine Verbindung erfordern, wie soziale Netzwerke, Instant Messaging oder das Abspielen von Streaming-Videos. Auch auf dem Computer mit Anwendungen, die eine Verbindung zu Servern herstellen müssen. Aber die Realität ist, dass die überwiegende Mehrheit auf die eine oder andere Weise eine Verbindung herstellen kann Wetten erhalten à Tag und Änderungen .

Aber Sie müssen bedenken, dass alles, was wir erwähnen, auch seine Komplikationen und Risiken hat. Diese Programme benötigen Internetverbindung in Dauerhaftigkeit. Einige müssen möglicherweise sogar ressourcenintensive Dateien oder Daten herunterladen. Sie können auch von Hackern ausgenutzt werden, um ihre Angriffe zu starten.

Letzteres kann passieren, wenn wir ein Programm installiert haben, sei es auf dem Computer oder dem Handy, das präsentiert Schwachstellen die nicht korrigiert wurden. Cyberkriminelle könnten dies ausnutzen, um Zugang zu unseren Geräten zu erhalten und die Privatsphäre zu gefährden.

Daher kann es jederzeit erforderlich sein, Block Zugriff einer Anwendung auf das Internet. Möglicherweise müssen wir eine Regel erstellen, damit sie unter Umständen keine Verbindung herstellen können und dies die ordnungsgemäße Funktion der Geräte nicht beeinträchtigt. Dies muss insbesondere zum Schutz der Sicherheit berücksichtigt werden, aber auch, wenn wir keine mobilen Daten verbrauchen möchten, falls wir nicht über WLAN verbunden sind.

Internetzugriff mit Windows-Firewall blockieren

Wir können dazu führen, dass ein Programm keine Verbindung zum Netzwerk herstellen kann. Es kann helfen, Probleme wie die von uns erwähnten zu vermeiden. Dazu können wir ein paar einfache Schritte unternehmen. Wir können es sowohl auf dem Computer als auch auf dem Handy anwenden. Die Software wird weiterhin auf dem Computer installiert, kann jedoch keine Verbindung zum Netzwerk herstellen.

Tanz Windows-10 , das heute das am weitesten verbreitete Desktop-Betriebssystem ist, können wir die eingebaute Firewall verwenden. Es ist sehr einfach und Sie müssen nur eine Reihe von Schritten ausführen. Wir werden uns auf diese Firewall konzentrieren, obwohl wir dies auch mit anderen Versionen und Betriebssystemen tun können.

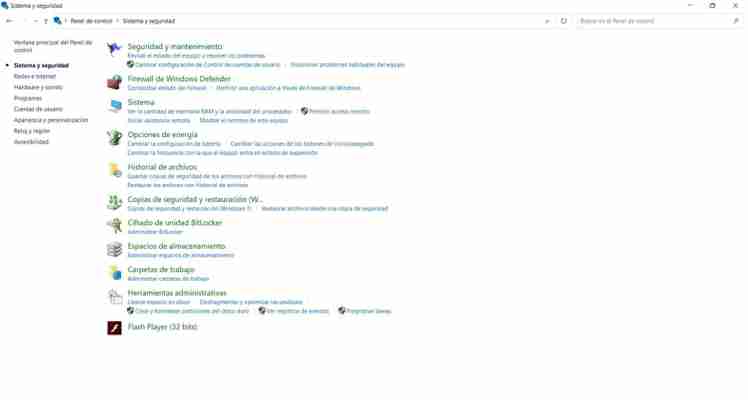

Das erste, was wir logischerweise tun müssen, ist, zur Firewall zu gehen. Dazu gehen wir zu Start, schreiben die Systemsteuerung und gehen zu System und Sicherheit. Später werden eine Reihe von Optionen angezeigt und die, an der wir interessiert sind, ist Windows Defender-Firewall . Wir öffnen es.

Wenn wir hier sind, müssen wir rein erweiterte Einstellungen . Wir müssen Dialog und Zugang akzeptieren.

Es erscheint ein Fenster, wie im Bild oben zu sehen ist. Wir müssen klicke auf Exit-Regeln , das ist die zweite Option, die wir links sehen werden.

Auf der rechten Seite sehen wir nun das Menü Aktion . Es zeigt uns verschiedene Optionen und eine davon ist Neue Regel . Das interessiert uns. Wir müssen hier klicken, um ein neues Fenster wie das untenstehende zu öffnen.

Dort müssen wir die Option markieren, die uns interessiert. In unserem Fall möchten wir verhindern, dass ein Programm eine Verbindung zum Netzwerk herstellt. Daher werden wir die erste Option aktiviert lassen, nämlich Programm . Wir könnten auch einen bestimmten Port blockieren, aber das ist nicht das, wonach wir suchen.

Im nächsten Schritt können wir alle Programme blockieren oder eine einzelne App auswählen. Letzteres versuchen wir. Daher markieren wir die Schachtel von Ce Programmpfad . So können wir genau das auswählen, was uns interessiert.

Zum Beispiel könnten wir zu dem Pfad gehen, in dem Skype, Firefox oder jede andere Anwendung mit Netzwerkzugriff installiert ist. Wir wählen diese Route aus und klicken auf Weiter.

Im nächsten Fenster sehen wir drei Optionen: Verbindung zulassen, Verbindung zulassen, wenn sie sicher ist und Verbindung blockieren . Letzteres interessiert uns. Auf diese Weise können wir verhindern, dass dieses Programm eine Verbindung zum Internet herstellt. Wir müssen es nur wie im Bild sehen markieren und erneut auf Weiter klicken.

Außerdem wird er uns fragen wann ist diese regel anzuwenden die wir schaffen. Dies ist beispielsweise möglich, wenn der Computer mit einem öffentlichen oder privaten Netzwerk verbunden ist. Wir wählen aus, was uns interessiert oder lassen die drei Optionen angehakt, damit es immer funktioniert.

Danach bliebe nur noch ein Name für diese neue Regel für die leicht zu erkennen und das wars. Die Änderungen sollten übernommen worden sein und dieses Programm hätte keinen Internetzugang mehr. Dies ist etwas, das wir logischerweise jederzeit widerrufen können. Wir müssten zu den Windows-Firewallregeln zurückkehren und die dort erstellten ändern oder direkt löschen.

Was sind Smurf-Angriffe und wie verhindert man sie

Bei einem Smurf-Angriff handelt es sich um eine Art von DDoS-Angriff (Distributed Denial of Service), der ein Netzwerk mit einer riesigen Menge an Anfragen überhäuft. Im Rahmen von Smurf-Angriffen wird eine wahre Flut von ICMP-Anfragen (Internet Control Message Protocol) an das betroffene Netzwerk gesendet, um IP-Schwachstellen auszunutzen und die Geräte im Netzwerk erheblich auszubremsen oder in die Knie zu zwingen.

DDoS-Angriffe sollen ein Netzwerk zum Zusammenbruch bringen, indem sie es mit gefälschten IP-Daten bombardieren. Bei einem Smurf-Angriff bestehen diese Daten aus ICMP-Echo-Anfragen bzw. Pings. Der Angreifer nutzt die mit einem Netzwerk verbundenen Geräte, um ein Botnet aufzubauen, mit dem das Netzwerk durch ein hohes Ping-Volumen überlastet werden kann.

Wenn Server infolge eines Smurf-Angriffs ausfallen, können einem Unternehmen enorme Umsatzverluste entstehen. Möglicherweise werden Services unterbrochen, Besucher auf der Webseite beeinträchtigt oder Kunden auf die Webseiten der Konkurrenz gelockt. Smurf-Angriffe können auch als Deckmantel für gefährlichere Bedrohungen dienen, wie Diebstahl von Daten oder geistigem Eigentum.

Woher kommt die Bezeichnung „Smurf-Angriff“?

Smurf-Angriffe sind nach einem beliebten Exploit-Tool namens Smurf aus den 1990er-Jahren benannt. Die mit dem Tool generierten ICMP-Pakete waren klein, konnten aber große Ziele ausschalten – genau wie die Schlümpfe in der bekannten Zeichentrickserie.

Wie funktioniert ein Smurf-Angriff?

Ein Smurf-Angriff funktioniert ähnlich wie eine Ping-Flood. Ping-Floods sind ebenfalls DDoS-Angriffe, die Netzwerke mithilfe von ICMP-Echo-Anfragen überlasten. Ein Smurf-Angriff verursacht jedoch mehr Schaden, weil er alle mit dem Zielnetzwerk verbundenen Geräte missbraucht.

Smurf-Angriffe nutzen eine Schwachstelle in einem Broadcast-Netzwerk aus, um einen Angriff über mehrere Geräte zu starten. Ein Hacker (Host 1) sendet mithilfe einer Spoofing-IP-Adresse eine ICMP-Echo-Anfrage (Ping) an Host 2, was eine automatische Antwort auslöst. Die Zeit, die bis zum Eingehen der Antwort bei Host 1 verstreicht, entspricht der Entfernung zwischen den beiden Hosts.

Wird anschließend eine ICMP-Echo-Anfrage an ein Broadcast-Netzwerk gesendet, leitet sie eine Antwort von jeder mit dem Netzwerk verbundenen IP-Adresse ein. Genau wie beim Exploit einer Computersicherheitslücke nutzen Smurf-Angriffe diese Schwachstelle aus, um maximalen Schaden anzurichten.

Ein Smurf-Angriff ist eine Art von DDoS-Angriff, der Netzwerke mithilfe von IP-Spoofing lahmlegt.

Und so funktioniert ein DDoS-Smurf-Angriff:

1. Malware erstellt ein Netzwerkpaket

Mithilfe von Smurf-Malware gibt der Angreifer eine ICMP-Echo-Anfrage aus, die mit einer gefälschten IP-Adresse verknüpft ist. Dabei handelt es sich um die IP-Adresse des Zielservers. Die Antwort auf die Echo-Anfrage geht somit nicht an den Angreifer, sondern an den Zielserver.

2. ICMP-Ping-Nachrichten werden an die IP-Zieladresse gesendet

Dann wird die ICMP-Ping-Nachricht an das angegriffene IP-Broadcast-Netzwerk gesendet, das die Nachricht an alle mit dem Netzwerk verbundenen Geräte weiterleitet. Von den Geräten, die das Datenpaket empfangen, wird eine Antwort an die gefälschte IP-Adresse angefordert.

3. Kontinuierliche „Echos“ bringen das Netzwerk zum Erliegen

Der angegriffene Server erhält laufend Antworten von allen Geräten im Netzwerk, die vom Server erneut zurückgesendet werden. Diese Endlosschleife (das „Echo“) sorgt dafür, dass das Netzwerk überlastet wird und auf unbestimmte Zeit ausfällt.

Smurf-Angreifer versuchen, diskret und unerkannt zu bleiben. Langfristig sorgen die zahllosen Echo-Anfragen zu Netzwerkverzögerungen, sodass die angebundenen Webseiten und Geräte extrem langsam werden oder gar nicht mehr funktionieren.

Wenn Ihr Internet langsam ist, Sie aber keinen DDoS-Smurf-Angriff als Ursache vermuten, lesen Sie unseren Leitfaden zur Beschleunigung Ihres Computers. Ihr Internetdienstanbieter könnte der Schuldige sein – befassen Sie sich mit Internet-Drosselung und was Sie dagegen unternehmen können.

Anzeichen für einen Smurf-Angriff

Smurf-Malware kann auf einem Computer lange Zeit unbemerkt bleiben, bis ein gewiefter Hacker entscheidet, sie zu aktivieren. Deshalb gibt es kaum offensichtliche Anzeichen für einen Angriff. Als Eigentümer oder Besucher einer Webseite erkennen Sie einen Smurf-Angriff jedoch am besten daran, dass der Server sehr langsam oder außer Betrieb ist.

Obwohl ein Netzwerkausfall viele Ursachen haben kann, sollten Sie immer einen Smurf-Angriff sowie andere bösartige Aktivitäten ausschließen. Ein DDOS-Smurf-Angriff kann größere Schäden nach sich ziehen, wie Datendiebstahl oder einen Ransomware-Angriff.

Falls Sie vermuten, dass Ihr Computer mit Malware infiziert wurde, lesen Sie unseren Leitfaden zum Entfernen von Computerviren.

Welche Arten von Smurf-Angriffen gibt es?

Smurf-Angriffe nehmen in der Regel zwei Formen an: netzwerkbasierte DDoS-Angriffe oder das Herunterladen von Smurf-Malware. Wenn Sie die Unterschiede kennen, können Sie den potenziellen Schaden begrenzen.

Das sind die Arten von Smurf-Angriffen:

Einfacher Smurf-Angriff

Bei einem einfachen DDoS-Smurf-Angriff wird das Zielnetzwerk mit endlos vielen ICMP-Echo-Anfragen bombardiert. Diese Anfragen werden an alle mit dem Server verbundenen Geräte weiterverteilt, verbunden mit der Bitte um Antwort. Durch das hohe Antwortvolumen wird der Zielserver überlastet.

Erweiterter Smurf-Angriff

Ein erweiterter Smurf-Angriff beginnt auf dieselbe Weise wie ein einfacher Angriff. Der Unterschied besteht darin, dass einem erweiterten Angriff durch das Konfigurieren von Quellen auch Dritte zum Opfer fallen können. Dank des erweiterten Angriffsvektors sind Hacker in der Lage, größere Opfergruppen und ausgedehntere Netzwerke anzugreifen.

Über heruntergeladene Software/Anwendungen

Smurf-Angriffe können auch durch Downloads ausgelöst werden. Smurf-Malware kann sich in einem Trojaner verbergen, den Sie mit Software oder Anwendungen herunterladen, z. B. von unsicheren Webseiten oder über infizierte E-Mail-Links. Falls Ihr Gerät mit einem Trojaner infiziert wurde, benötigen Sie ein Tool zum Entfernen von Trojanern.

Smurf-Angriffe können sich auch in Rootkits verbergen. Dies eröffnet Hackern eine Hintertür, über die sie unerlaubten Zugriff auf Netzwerkdaten und -systeme erhalten. Rootkits können schwer zu erkennen sein, aber mit einem Rootkit-Scanner kommen Sie ihnen auf die Spur.

Smurf-Malware kann auch über Trojaner und Rootkits verbreitet werden.

Wie kann man Smurf-Angriffe abwehren oder verhindern?

Smurf-Angriffe sind zwar schon etwas älteren Datums, aber nach wie vor effektiv. Und weil sie sich schwer erkennen lassen, müssen unbedingt Vorkehrungsmaßnahmen getroffen werden, um sie zu verhindern.

In unserem Leitfaden für höhere Cybersicherheit erfahren Sie, wie Sie Malware ganz allgemein vermeiden und wie gute digitale Hygiene aussieht.

Mit den folgenden Methoden können Sie Router-Hacking verhindern und Smurf-Angriffen entgehen:

Deaktivieren Sie IP-Broadcasting: Diese Funktion sendet Datenpakete an alle Geräte in einem Netzwerk. Genau darauf sind Smurf-Angriffe angewiesen, um ihre Angriffsfläche zu vergrößern. Deaktivieren Sie IP-Broadcasting auf allen Netzwerkroutern.

Konfigurieren Sie Hosts und Router: Smurf-Angriffe setzen ICMP-Echo-Anfragen als Waffe ein. Sie können Ihre Hosts und Router so konfigurieren, dass diese Anfragen ignoriert werden.

Was ist der Unterschied zwischen Smurf- und Fraggle-Angriffen?

Als Fraggle-Angriff wird eine Variante eines Smurf-Angriffs bezeichnet. Smurf-Angriffe senden ICMP-Echo-Anfragen, während Fraggle-Angriffe mit UDP-Anfragen (User Datagram Protocol) arbeiten. Somit setzen Smurf- und Fraggle-Angriffe unterschiedliche Methoden ein, nutzen aber jeweils IP-Schwachstellen aus, um ähnliche Ergebnisse zu erzielen.

Sie können Smurf- und Fraggle-Angriffe mit denselben Vorkehrungsmaßnahmen einen Riegel vorschieben.

Schützen Sie sich mit AVG vor Smurf-Angriffen

In der Online-Welt stellen Smurf-Angriffe nur eine von vielen Bedrohungen dar. Wenn Sie sich vor der ganzen Palette an Online-Bedrohungen schützen möchten, rüsten Sie Ihr Gerät mit einer leistungsstarken Anti-Malware-Lösung wie AVG AntiVirus FREE aus. Unsere Antivirus-Engine umfasst sechs Schutzebenen, um Sie vor DDoS-Angriffen und den neuesten Malware-Stämmen abzuschirmen.

Darüber hinaus blockiert der integrierte E-Mail-Schutz von AVG AntiVirus FREE schädliche Anhänge und Phishing-Links, die Ihre Daten gefährden. Installieren Sie mit AVG noch heute einen Echtzeitschutz vor Bedrohungen.

Wie Sie die Ausbreitung von Malware im Netzwerk verhindern

Was hat die Corona-Pandemie mit Ihrer IT Sicherheit zu tun? Bei Corona geht es darum, mit dem Virus infizierte Personen möglichst schnell zu isolieren und Infektionsketten zu durchbrechen. Ebenso sollte die IT Sicherheit eines Unternehmens in der Lage sein, mit Schadsoftware infizierte Clients schnell zu isolieren und so zu verhindern, dass sich die Malware im Netzwerk ausbreitet. Am besten funktioniert das mit dem Synchronized Security Konzept von Sophos. Was genau dahinter steckt und wieso Sie Ihren Virenschutz damit auf ein Level heben können, das der klassische Virenschutz nie erreicht, erfahren Sie in diesem Artikel.

Was bedeutet Synchronized Security?

Der Begriff Sychronized Security beschreibt im Grunde ein Modell einer IT Sicherheitsinfrastruktur, bei dem die Komponenten (vor allem Firewall und Virenschutz) ständig miteinander kommunizieren. Durch diese Kommunikation soll eine Synchronisation in dem Sinne erreicht werden, dass mit möglichst geringer Verzögerung an allen relevanten Stellen im System auf Bedrohungen reagiert werden kann. Im Gegensatz dazu arbeiten die Sicherheitskomponenten bei klassischen Ansätzen eher unabhängig voneinander. Daraus ergeben sich jedoch Verzögerungen und Lücken, die von Schadsoftware ausgenutzt werden können. Der Synchronized Security Ansatz bietet hier klare Vorteile, die gleich erläutert werden.

Synchronized Security gegen die Ausbreitung von Schadsoftware

Angenommen, ein Client bzw. ein Benutzer greift auf eine infizierte Webseite zu und lädt sich Schadsoftware auf seinen PC. Die Firewall erkennt anschließend am Traffic, dass es sich um eine infizierte Webseite bzw. einen Malware-Server handelt. Die Schadsoftware beginnt währenddessen unabhängig davon auf dem PC zu arbeiten, d.h. zum Beispiel Dateien zu verschlüsseln und weiteren Schadcode nachzuladen. Zudem wird die Schadsoftware versuchen, sich im Netzwerk weiter auszubreiten.

Die Herausforderung besteht nun darin, den infizierten Client möglichst schnell zu isolieren, um zu verhindern, dass sich die Malware weiter ausbreiten kann. Bei dem Sophos Synchronized Security Konzept kann die Firewall in dem Moment, in dem sie erkennt, dass die Malware verdächtigen Traffic produziert, dafür sorgen, dass der infizierte Client direkt im Netzwerk isoliert wird.

Anmerkung: Wie kann es sein, dass die Firewall eine Verbindung auf eine infizierte Webseite bzw. zu einem Malware-Server zulässt, aber anschließend erkennt, dass Malware heruntergeladen wurde? Das liegt daran, dass es Zero-Day-Angriffe gibt. Die Firewall wird ständig aktualisiert, um gefährliche IP Verbindungen in ihren Filter aufzunehmen. Zero-Day-Angriffe umgehen dieses Konzept, da neue Malware über Server verbreitet wird, die der Firewall noch nicht bekannt sind. In diesem kurzen Zeitraum (in der Regel weniger als ein Tag), in dem der Malware-Server noch nicht von der Firewall erkannt wird (eben weil er so neu ist), kann Schadsoftware verbreitet werden.

Das könnte Sie auch interessieren: Welche Arten von Malware und Web-Bedrohungen gibt es?

Ebenso kann es sein, dass der Virenschutz erkennt, dass Schadsoftware auf dem Client aktiv ist (und z.B. Dateien verschlüsselt). In dem Fall meldet der Virenschutz dies der Firewall und die Firewall blockt daraufhin sämtlichen Traffic von diesem Client. Damit wird die Verbindung der Malware zu Ihren Command and Control Servern unterbrochen. Der Cyberangriff wird damit gestoppt. Auch wenn die Schadsoftware zu diesem Zeitpunkt bereits andere Clients im Netzwerk infiziert hat, kann das Sophos Synchronized Security Konzept reagieren. Das verdächtige Verhalten auf den betroffenen Clients wird erkannt und die infizierten Clients werden isoliert und somit die Ausbreitung im Netzwerk verhindert. Durch dieses Isolieren infizierter Clients wird sichergestellt, dass die Schadsoftware möglichst wenige PCs im Netzwerk infizieren kann. Bei einem Netzwerk mit mehreren hundert oder tausend Clients verbreitet sich Schadsoftware extrem schnell, sodass es von großer Bedeutung ist, die Ausbreitung früh zu stoppen.

Im Gegensatz dazu kann ein klassischer Ansatz, bei dem die Sicherheitskomponenten nicht miteinander kommunizieren, die Ausbreitung der Schadsoftware kaum verhindern. Die Firewall mag zwar erkennen, dass Schadsoftware heruntergeladen wurde und kann den Traffic bestenfalls stoppen. Das nützt aber nichts, wenn der Client tags darauf im Homeoffice einen Internetzugang bekommt. In dem Moment, in dem der Client die schützende Firewall verlässt, wird der Malware Angriff ungehindert fortgesetzt. Bei mobilen Clients ist das die Regel. Im klassischen Ansatz kann außerdem eine Ausbreitung der Malware im Netz nicht verhindert werden.

Fazit

Die Kommunikation und die Zusammenarbeit der IT Sicherheitskomponenten in Echtzeit ist das, wodurch sich das Sychronized Security Konzept von Sophos auszeichnet. Diese Kommunikation ermöglicht es zum Beispiel Firewall und Virenschutz zusammenzuarbeiten und dadurch infizierte Clients möglichst früh zu isolieren, sodass sich Schadsoftware nicht im Unternehmensnetzwerk ausbreiten kann. Die isolierten Clients können dann von einem Administrator in aller Ruhe untersucht werden, da keine Gefahr mehr von ihnen ausgeht. Bei einem klassischen Konzept können zum Beispiel Firewall und Virenschutz zwar Bedrohungen erkennen, aber nur eingeschränkt darauf reagieren. Damit stellt das Sychronized Security Konzept ein Beispiel moderner IT Sicherheit dar, mit der auch auf die aktuellsten Cyber-Bedrohungen reagiert werden kann.

Die dafür benötigten Komponenten wie Sophos XG Firewall und Sophos Intercept X können bei BRANDMAUER IT zu besonders attraktiven Konditionen erworben werden. Auf Wunsch auch als Managed Firewall Service inkl. Implementierung und zum monatlichen Fixpreis mit Abrechnung auf Basis natürlicher Anwender. Schauen Sie doch mal in unsere Sophos Produktseite und in unserem Online Shop vorbei und informieren Sie sich über die Produkte und Preise.