So stoppen und verhindern Sie DDoS-Angriffe

Distributed Denial-of-Service (DDoS) -Angriffe werden zunehmend zu einem Problem für globale Unternehmen, die einen erheblichen Teil ihres Geschäfts online betreiben. Zu wissen, wie ein DDoS-Angriff gestoppt werden kann, ist von entscheidender Bedeutung, vor allem wenn man bedenkt, dass dies ein Unternehmen erheblich an Umsatzeinbußen kosten kann. Dies könnte bedeuten, Schutztools einzusetzen – meine persönliche Wahl ist Security Event Monitor.

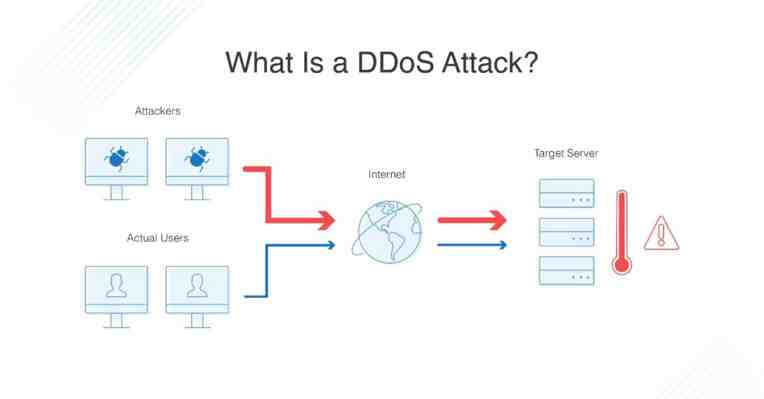

Was ist ein DDoS-Angriff?

Bei einem DDoS-Angriff wird ein Tool wie ein Bot verwendet, das das Netzwerk immer wieder mit Signalen überflutet, was letztendlich dazu führt, dass das Netzwerk nicht mehr in der Lage ist, echte Anfragen von Nutzern oder anderen Teilen des Netzwerks zu verarbeiten. Webdienste und Plattformen sind besonders gefährdet, da Hacker kritische Dienste angreifen können, indem sie das Netzwerk mit Datenverkehr überfluten. DDoS-Angriffe werden häufig gegen große Unternehmen oder Banken eingesetzt; sie können auch Probleme mit der Reputation des Unternehmens verursachen, wenn Nutzer nicht wissen, warum eine Website oder ein Dienst ausfällt. Aus diesen Gründen ist es für den Geschäftsbetrieb und den Erfolg entscheidend, zu lernen, wie man diese Angriffe stoppen und verhindern kann.

Arten von DDoS-Attacken

Es gibt verschiedene Arten von DDoS-Attacken, die auf unterschiedliche Weise auf Ihr Netzwerk oder Ihre Systeme zielen. Dazu gehören:

Volumetrische Angriffe . Dies ist die häufigste Form von DDoS-Angriffen. Ein Bot überfordert die Bandbreite des Netzwerks, indem er jede Menge falsche Anfragen an jeden geöffneten Port sendet . Das bedeutet, dass legitime Anfragen nicht durchkommen können. Die beiden Hauptarten von volumetrischen Angriffen werden UDP-Floods und ICMP-Floods genannt. UDP steht für User Datagram Protocol und ist ein Protokoll, das sich auf die Übertragung von Daten ohne Prüfung bezieht. ICMP steht für Internet Control Message Protocol und ist ein Protokoll, das zwischen Netzwerkgeräten verwendet wird, wenn diese miteinander kommunizieren.

. Dies ist die häufigste Form von DDoS-Angriffen. Ein Bot überfordert die Bandbreite des Netzwerks, indem er . Das bedeutet, dass legitime Anfragen nicht durchkommen können. Die beiden Hauptarten von volumetrischen Angriffen werden UDP-Floods und ICMP-Floods genannt. UDP steht für User Datagram Protocol und ist ein Protokoll, das sich auf die Übertragung von Daten ohne Prüfung bezieht. ICMP steht für Internet Control Message Protocol und ist ein Protokoll, das zwischen Netzwerkgeräten verwendet wird, wenn diese miteinander kommunizieren. Angriffe auf Anwendungsebene . Diese Art von DDoS-Angriff zielt auf Anwendungen, mit denen Benutzer tatsächlich interagieren. Es stört den Webverkehr direkt, indem es die HTTP-, HTTPS-, DNS- oder SMTP-Protokolle angreift . Häufig ist diese Art von Angriffen schwer zu erkennen und zu beheben, da sie legitimen Web-Traffic leichter nachahmen kann.

. Diese Art von DDoS-Angriff zielt auf Anwendungen, mit denen Benutzer tatsächlich interagieren. . Häufig ist diese Art von Angriffen schwer zu erkennen und zu beheben, da sie legitimen Web-Traffic leichter nachahmen kann. Protokollangriffe. Protokollangriffe zielen in der Regel auf Teile des Netzwerks ab, die zur Überprüfung von Verbindungen verwendet werden. Sie arbeiten, indem sie gezielt langsame oder falsch geformte Pings senden, so dass das Netzwerk viel Speicher verbraucht, um diese Pings zu verifizieren. Diese Art von Angriff kann auch auf Firewalls zielen, indem große Mengen gezielt unregelmäßiger Daten gesendet werden.

In einigen Fällen nutzen Angreifer DDoS-Attacken aller drei Arten gleichzeitig, um ein Netzwerk komplett zu überwältigen und es zum Absturz zu bringen.

So verhindern Sie DDoS-Angriffe

Ein DDoS-Angriff kann durch sorgfältige Planung und Sicherheitsmaßnahmen verhindert werden. Das erste, was zu verstehen ist, dass DDoS-Angriffe jedem passieren können, auch wenn Ihr Unternehmen klein oder relativ unbekannt ist. Während viele Angriffe aus politischen Gründen, Reputationsproblemen (wie z. B. der Angriff auf die Website eines Ölkonzerns nach einer Ölpest) oder aufgrund von Trolling erfolgen, können auch kleinere Unternehmen von DDoS-Hackern ins Visier genommen werden. Es gibt mehrere Maßnahmen, mit denen Sie Ihr Unternehmen vor einem DDoS-Angriff schützen können:

Haben Sie einen Plan. Richten Sie zunächst einen DDoS-Reaktionsplan ein. Einen Plan zu erstellen bedeutet, Ihr System zu durchlaufen und mögliche Sicherheitslücken zu finden, sowie eine klare Reaktion Ihres Unternehmens im Falle eines DDoS-Angriffs zu definieren. Weisen Sie Rollen zu. Sie sollten ein definiertes Reaktionsteam sowohl für Ihre Rechenzentren als auch für Ihre Netzwerkadministration oder IT-Teams vor Ort haben. Stellen Sie sicher, dass jeder seine Rolle kennt und mit wem er sprechen kann, wenn er die Situation eskalieren muss, und stellen Sie eine Liste mit internen und externen Kontakten zur Verfügung, die helfen können. Installieren Sie Schutztools. Stellen Sie sicher, dass geeignete Schutztools sowohl für Ihre Netzwerke als auch für Ihre Anwendungen installiert sind. Dazu gehören Schlüsseltools wie Firewalls, Netzwerküberwachungssoftware, Antiviren – und Anti-Malware-Programme sowie Bedrohungsüberwachungssysteme. Mit diesen können Sie Ihren Netzwerk-Basisverkehr überwachen und Warnungen für ungewöhnliches Verhalten einrichten. Halten Sie alles auf dem neuesten Stand. Alle diese Systeme sollten auf dem neuesten Stand gehalten werden, um sicherzustellen, dass alle Fehler oder Probleme behoben werden. Die frühzeitige Erkennung von Bedrohungen ist der beste Weg, um zu verhindern, dass ein DDoS-Angriff wichtige Netzwerkinfrastrukturen herunterreißen und Ihre Endbenutzer schädigen kann.

Tools zur Verhinderung von DDoS-Angriffen

Es gibt einige Tools, die ich empfehle, um DDoS-Angriffe zu verhindern und zu stoppen.

Um das Netzwerkverhalten zu verfolgen und Bedrohungen zu erkennen, bevor sie überwältigend werden, empfehle ich SolarWinds Security Event Manager (SEM).

© 2021 SolarWinds Worldwide, LLC. Alle Rechte vorbehalten.

Die Fähigkeit, schnell auf Bedrohungen zu reagieren, ist von entscheidender Bedeutung, da Sicherheitsinitiativen schnell nutzlos werden können, wenn ihre Umsetzung zu lange dauert. SEM umfasst automatisierte Antworten, die eine verdächtige IP oder einen USB-Stick blockieren, schädliche Geräte deaktivieren oder deren Berechtigungen deaktivieren und Anwendungen mit unerwartetem Verhalten beenden können. Das bedeutet, dass Zeitverzögerungen im Umgang mit so etwas wie einem DDoS-Angriff minimiert werden.

SEM überwacht auch Datei- und USB-Integrität, so dass, wenn etwas nicht ganz richtig aussieht, es in seinen Spuren gestoppt werden kann.

SolarWinds SEM wird kostenlos für eine 30-tägige Testversion angeboten. Danach können Sie sich die Preise pro Knoten ansehen.

© 2021 Cloudflare, Inc.

Cloudflare bietet ein widerstandsfähiges und skalierbares Tool, das mehrere DDoS-Abwehrtechniken in einer Lösung vereint. Es verhindert, dass schädlicher und böswilliger Datenverkehr in Ihr Netzwerk gelangt, während der Rest Ihres Netzwerks funktionsfähig und leistungsstark bleibt. Cloudflare verwendet eine Reputations-Datenbank, um potenzielle Bedrohungen von Angreifern zu verfolgen.

Für Unternehmen kostet Cloudflare 200 USD pro Monat, aber auf Unternehmensebene müssen Sie Cloudflare für ein Angebot kontaktieren.

Copyright © 2021 Imperva. Alle Rechte vorbehalten.

Das DDoS-Schutztool von Imperva schützt das gesamte Netzwerk und schützt es vor Angriffen, indem es eine leistungsstarke Paketverarbeitung verwendet. Es bietet entweder Always-on- oder On-Demand-DDoS-Schutz, je nachdem, was für Ihr Unternehmen am besten geeignet ist und enthält auch automatisch aktualisierende Dashboards, die Angriffsdaten anzeigen. Der größte Nachteil des Imperva-Tools besteht darin, dass es auf den Schutz vor DDoS-Angriffen beschränkt ist.

Empfohlene Artikel

Im heutigen Umfeld ist es für die Sicherheit und den Erfolg Ihres Unternehmens entscheidend, zu lernen, wie Sie sich vor DDoS-Angriffen schützen können. Ich empfehle jedem Unternehmen, Netzwerk- und Datenteams zu haben, die vollständig verstehen, wie DDoS-Angriffe funktionieren, und einen klaren Plan oder ein Tool wie SolarWinds Security Event Manager vor Ort haben, um zu verhindern und zu reagieren.

Erfahren Sie mehr über DDoS-Angriffe:

Cyberangriffe gegen Unternehmen

Steigende Betroffenheit, aber gespaltene Risikoeinschätzung

Die Entwicklung der Informationssicherheit deutscher Unternehmen seit der Erstbefragung 2018/2019: Die Gefährdungslage hat sich verschärft. Während rund die Hälfte der Unternehmen in der Erstbefragung 2018/2019 angaben, in den letzten zwölf Monaten aktiv auf mindestens einen Cyberangriff reagiert zu haben, erhöhte sich dieser Anteil auf rund 60 Prozent in der Folgebefragung 2020. Für die Zunahme dieser Jahresprävalenz ist vor allem die deutlich erhöhte Anzahl von Phishing- und sonstige Malware-Angriffen verantwortlich, wobei Ransomware-Angriffe insgesamt abgenommen haben.

Im Einklang mit der steigenden Jahresprävalenz hat sich auch die Risikoeinschätzung der Unternehmen, in den nächsten zwölf Monaten von einem ungezielten Cyberangriff geschädigt zu werden, erhöht (eher/sehr hoch: von 36 Prozent auf 50 Prozent). Nach wie vor gehen jedoch wenige Unternehmen davon aus, Opfer eines gezielten Angriffs zu werden (eher/sehr hoch: von elf Prozent auf zwölf Prozent). Auch die Corona-Krise hat spürbare Auswirkungen auf die Informationssicherheit der Unternehmen hervorgebracht. Neben der vermehrten Nutzung von privaten Endgeräten und Homeoffice, welche auch statistisch mit einem erhöhten Phishing-Risiko im Zusammenhang stehen, hat vor allem eine Verschlechterung der wirtschaftlichen Situation der Unternehmen Auswirkungen auf die Informationssicherheit. Zu diesen Ergebnissen kommt eine Folgebefragung, die vom Kriminologischen Forschungsinstitut Niedersachsen (KFN) im Rahmen der Initiative „IT-Sicherheit in der Wirtschaft“ des Bundeswirtschaftsministeriums (BMWi) durchgeführt und von PwC als assoziiertem Projektpartner unterstützt wurde.

Was ist ein Cyberangriff?

Das Ziel von Cyberangriffen ist es, wichtige Dokumente und Systeme in einem geschäftlichen oder privaten Computernetzwerk zu beschädigen, Kontrolle über sie zu erlangen oder auf sie zuzugreifen.

Cyberangriffe gehen von Personen oder Organisationen aus, die vertrauliche Informationen aus politischen, kriminellen oder persönlichen Motiven zerstören oder ausspähen wollen.

Hier einige Beispiele für Cyberangriffe:

• Schadsoftware

• DDoS-Angriffe (Distributed Denial-of-Service)

• Phishing

• Angriff durch Einschleusung von SQL-Befehlen

• Cross-Site Scripting (XSS)

• Botnets

• Ransomware

Durch den Einsatz verlässlicher Software und einer soliden Cyberstrategie lässt sich die Wahrscheinlichkeit, dass eine geschäftliche oder private Datenbank von einem Cyberangriff betroffen ist, verringern.