Nach Angaben der Bild-Zeitung ist eine hochrangige Mitarbeiterin des Bundeskanzleramts und Vertraute von Bundeskanzlerin Angela Merkel Opfer eines Späh-Angriffs geworden. Angeblich erfolgte er mit der Spionagesoftware Regin, die Ende November von Symantec entdeckt worden war . Diese gelangte offenbar auf einen USB-Stick, den die Mitarbeiterin zur Speicherung eines Dokuments auf ihrem privat genutzten Rechner verwendete. Beim Anstecken des Sticks an ihren Dienst-PC schlug die darauf installierte Antiviren-Software Alarm. Eine Überprüfung ergab, dass sich außer Regin keine weitere Schadsoftware auf dem Stick und dem Rechner befand.

Laut Symantec ist Regin schon seit 2008 im Umlauf und wird gegen Regierungen, Firmen und auch Einzelpersonen eingesetzt. Sie benutzt offenbar verschiedene Techniken, um sich einer Entdeckung durch Sicherheitsanwendungen zu entziehen. Die Schadsoftware wurde unter anderem gegen Internet Service Provider und Telekommunikationsfirmen eingesetzt, um Anrufe und Kommunikation in deren Infrastruktur zu überwachen. Andere Ziele waren laut Symantec Fluglinien, der Energiesektor, Forschungseinrichtungen und die Gastronomiebranche.

Nach einem Bericht von The Intercept, der sich auf Aussagen von Sicherheitsexperten sowie technische Analysen der Malware beruft, wurde Regin von Geheimdiensten der USA und Großbritannien entwickelt. Angeblich soll die Software für einen Angriff auf Belgiens größte Telefongesellschaft Belgacom genutzt worden sein. Zu deren Kunden gehören die EU-Kommission, der Europarat und das europäische Parlament. Dass der britische Geheimdienst für Angriffe auf Belgacom verantwortlich ist und dafür auch Malware benutzt hat, meldete Der Spiegel bereits im September 2013 .

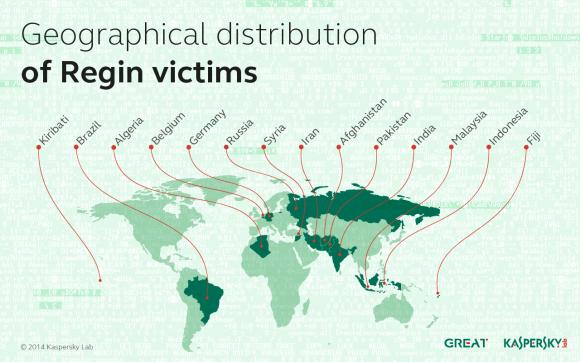

Analysen von Experten der Sicherheitsspezialisten Kasperky und F-Secure unterstützen die These von The Intercept. “Wir glauben, dass diese Malware zur Abwechslung mal nicht aus Russland oder China kommt”, schreibt Antti Tikkanen, Director of Security Response bei F-Secure, in einem Blogeintrag. Auch die im Code hinterlassenen Klarnamen für einzelne Module wie “Foggybottom”, “Hopscotch”, “Legspin”, “Salvagerbbit” oder “Starbucks” deuten auf Urheber aus dem angelsächsischen Sprachraum. Die Liste der Opfer – die meisten von ihnen in Europa, Russland und dem Mittleren Osten, keines jedoch in den USA – sprechen ebenfalls für einen westlichen Geheimdienst als Urheber von Regin.

Regin infiziert Systeme in fünf Schritten. Nur der erste Schritt ist Symantec zufolge nicht versteckt und nicht verschlüsselt. Alle weiteren Stufen enthalten demnach wenige Informationen über die gesamte Struktur der Malware. Erst nach der Analyse aller fünf Teile sei es gelungen, die tatsächlich von Regin ausgehende Bedrohung zu erfassen. Das Unternehmen schließt nicht aus, dass es noch Komponenten von Regin gibt, die bisher nicht entdeckt wurden. Der Aufbau von Regin erinnert laut Symantec an Stuxnet und Duqu . Ersteres wurde 2010 gegen das Atomprogramm des Iran eingesetzt. Duqu gilt als Weiterentwicklung von Stuxnet für Cyberspionage.

Staatlich geförderte Cyberspionage ist ein brisantes Thema, das auch geeignet ist, den diplomatischen Beziehungen zwischen zwei Ländern zu schaden. Die USA und China werfen sich immer wieder gegenseitig vor, elektronische Spionage zu betreiben. Aus Unterlagen des Whistleblowers Edward Snowden geht zudem hervor, dass die Vereinigten Staaten sogar eigene Verbündete ausspioniert haben .

Tipp: Wissen Sie alles über Edward Snowden und die NSA? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de .