Ein besonders arrogant auftretender Autor einer neuen Ransomware wird nicht so viel Geld einnehmen, wie er erhofft hat: Der Entwickler der genutzten Dateiverschlüsselung konnte über eine Hintertür die zur Datenrettung nötigen Schlüssel zum Download verfügbar machen.

Wie Bleeping Computer berichtet und Graham Cluleys Blog aufgegriffen hat, gab sich das Schadprogramm als Crack des Spiels FarCry aus. Innerhalb eines Tages gelang es ihm, nicht weniger als 700 Rechner zu infizieren. Den Opfern erklärte der Kriminelle etwa, wie sie ihren Computer hätten schützen können. Auch könnten sie froh sein, dass er ihre Dateien nicht gleich lösche und auch nicht dem IS angehöre und Kinder enthaupte, sondern einfach nur Geld verdienen müsse. Auch handle es sich doch wirklich um eine vergleichsweise bescheidene Summe.

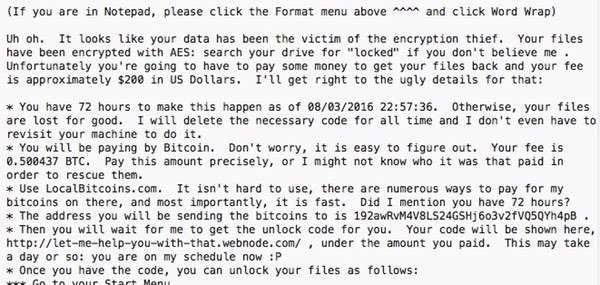

Der Unbekannte verschlüsselte Dateien auf dem PCs seines Opfers, hängte ihnen die Endung .locked an und fordert etwa 0,5 Bitcoin oder umgerechnet derzeit 185 Euro, die innerhalb von drei Tagen zu zahlen seien. Die exakte Summe variiert leicht, da über die hinteren Stellen zugleich das Opfer identifiziert wird. Mindestens drei Personen haben den geforderten Betrag bezahlt.

Als Verschlüsselungslösung verwendete der Unbekannte allerdings das Dateiverschlüsselungsprogramm Eda2 des Forschers Utku Sen , das dieser vor der Publikation mit einer Hintertür ausgestattet hat, um eben solchen Missbrauch auszuschließen. So konnten er und seine Helfer eine Datei mit den nötigen Schlüsseln erstellen und zum Download anbieten . Eventuelle Opfer müssen also nicht zahlen, um wieder an ihre Daten zu kommen.

Eda2 war früher schon für eine Ransomware namens Magic genutzt worden. Dies veranlasste Sen dazu, sein Projekt einzustellen und den Quelltext nur noch auf Anfrage Interessenten mit wissenschaftlichem Hintergrund zukommen zu lassen.

Studie zu Filesharing im Unternehmen: Kollaboration im sicheren und skalierbaren Umfeld

Ransomware hat sich in den letzten Monaten zu einem zunehmenden Problem entwickelt und selbst Apples OS X erfasst . Mehrere Krankenhäuser und Behörden fielen solchen Erpresserprogrammen zum Opfer. Die US-Einrichtung Hollywood Presbyterian Medical Center zahlte die geforderten 17.000 Dollar, um schnell wieder den Betrieb aufnehmen zu können, ebenso wie die unterfränkische Stadt Dettelbach . Dagegen blieben einige Krankenhäuser in Nordrhein-Westfalen , darunter das Lukaskrankenhaus in Neuss, standhaft. Die Patientendaten wurden dort auf Basis eines Backups wiederhergestellt. Einer Umfrage zufolge zahlt jedes dritte Opfer in Deutschland Lösegeld.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat mit einem Themenpapier reagiert , das über Ransomware informiert und Hilfestellung zum Umgang mit dieser Bedrohung gibt. Es ist insbesondere für professionelle Anwender und IT-Verantwortliche in Unternehmen, Behörden und anderen Institutionen gedacht. Das 19-seitige Dokument widmet sich der verschärften Bedrohungslage durch Ransomware und beschreibt Angriffsvektoren sowie mögliche Schäden. Konkrete Empfehlungen und Hilfestellungen für Prävention sowie die Reaktion im Schadensfall bilden weitere Schwerpunkte.

Tipp : Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de