Das französische Sicherheitsunternehmen Vupen hat im Rahmen des Hackerwettbewerbs Pwn2Own 2012 zwei Zero-Day-Lücken in Internet Explorer 9 ausgenutzt, um die Kontrolle über einen vollständig gepatchten Windows-7-Rechner zu übernehmen. Die Franzosen verwendeten einen Heap-Überlauf, um die Sicherheitsfunktionen DEP (Data Execution Prevention) sowie ASLR (Address Space Layout Randomization) zu umgehen. Zusätzlich nutzten sie einen separaten Speicherfehler, um auch den geschützten Modus des Microsoft -Browsers auszuhebeln.

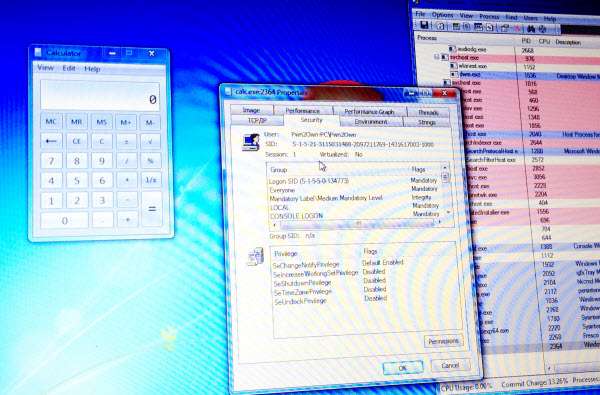

Für den Angriff ist es lediglich erforderlich, ein Opfer auf eine manipulierte Website zu locken. Während der Präsentation öffneten die Forscher den Windows-Taschenrechner. Laut Vupen-Gründer Chaouki Bekrar stecken die Fehler schon in Internet Explorer 6. Auch die in der Consumer Preview von Windows 8 enthaltene Vorabversion des Internet Explorer 10 sei anfällig.

Nach Angaben des Unternehmens waren zwei Mitarbeiter sechs Wochen lang damit beschäftigt, einen funktionieren Exploit für Pwn2Own 2012 zu entwickeln. „Das war schwierig“, ergänzte Bekrar. „Wenn man mehrere Schwachstellen kombinieren muss, um die Schutzmaßnahmen zu umgehen, dauert es länger.“ Außer der vorgeführten Schwachstelle im geschützten Modus gebe es noch weitere Löcher in Microsofts Browser-Sandbox.

Darüber hinaus kündigte Vupen an, im Fall eines Siegs bei Pwn2Own nur den Heap-Überlauf offenzulegen. Informationen zu der Lücke im geschützten Modus des IE werde man für sich behalten und nur den eigenen Kunden zur Verfügung stellen. Gleiches gilt auch für eine Schwachstelle in der Sandbox von Googles Browser Chrome , die Vupen am ersten Tag des Wettbewerbs demonstriert hatte.

Bei der Präsentation der IE-Lücken waren auch Vertreter von Microsofts Sicherheitsteam zugegen. Sie kündigten an, die Anfälligkeiten zu prüfen, sobald der Veranstalter alle Details zur Verfügung gestellt habe.

[mit Material von Ryan Naraine, ZDNet.com ]