Cyberattacken verhindern: Awareness ist alles

In Kürze:

Niemand ist vor einer Cyberattacke sicher. Nicht gezielte, breit gestreute Angriffe können jeden treffen.

Arbeitgeber müssen dafür sorgen, dass ihre Angestellte potenzielle Gefahrenquellen kennen.

Cyberversicherungen helfen nicht nur im Schadenfall. Versicherer unterstützen auch dabei, Cyberattacken zu verhindern.

Am DUB Digital Business Talk nahmen teil: Sabine Träumer , Leitung Cyberversicherung im Industriekundengeschäft, AXA

Uwe Schluchter , Leiter Technische Versicherungen, Helvetia Versicherungen

Carsten Wiesenthal , Leiter Firmenhaftpflicht, Allianz Versicherungs-AG Moderation: Thomas Eilrich, Chefredakteur, DUB UNTERNEHMER

„Ich bin selbst für den Schutz meiner persönlichen Daten im Internet verantwortlich.“ Dieser Aussage stimmten in einer aktuellen Umfrage des Digitalverbands Bitkom 86 Prozent der Befragten zu; vor zwei Jahren waren es nur 78 Prozent. Eine erfreuliche Entwicklung also; es klingt so, als gäbe es in der Bevölkerung ein wachsendes Bewusstsein für die Gefahren im Internet. Doch weit gefehlt.

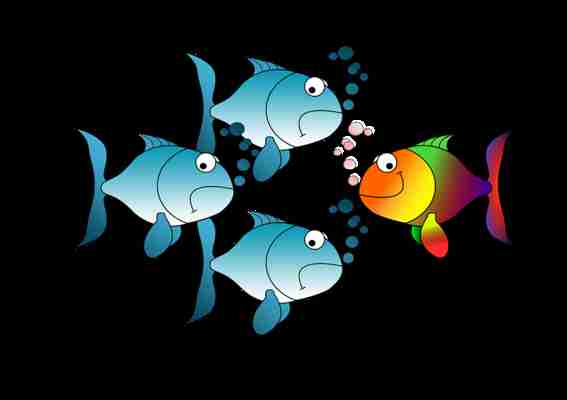

Cyberkriminelle haben oftmals leichtes Spiel. Denn es gilt: „80 Zentimeter vor dem Rechner sitzt das Haupteinfallstor für einen Schadenfall“, sagt Uwe Schluchter von der Versicherung Helvetia. Die Awareness für Gefahren im beruflichen Umfeld sei noch nicht groß genug.

Etwas, was auch Carsten Wiesenthal von der Allianz beobachtet hat: „Obwohl das Thema Cyberkriminalität omnipräsent ist, sind wir uns nicht sicher, ob sich unser Klientel – der deutsche Mittelstand – voll bewusst ist, wo die Gefahr lauert.“ Dabei gelte in Sachen Cybercrime: „Wegducken gilt nicht“, betont Wiesenthal.

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren Video laden YouTube immer entsperren

Wen treffen Cyberattacken?

Die Zahl der Cyberangriffe, die Versicherer registrieren, steigt. Aber das, sagt Sabine Träumer von der AXA, sei auch irgendwie logisch, denn die Digitalisierung schreite voran. „Wir können nicht bestätigen, dass die Zahl der Angriffe durch die Arbeit im Homeoffice mehr geworden ist. Aber wir sehen, dass Cyberattacken deutlich größere Schäden verursachen“, so Träumer. „Angriffe kosten heute richtig Geld und sind daher für Unternehmen sehr schmerzhaft geworden.“

Schluchter unterscheidet zwei Angriffsszenarien: Gezielte Einzelangriffe auf Unternehmen sowie nicht gezielte Angriffe von Hacktivisten oder Scriptkiddies, also Jugendlichen, die mit Laienkenntnissen versuchen, Schaden in fremden Systemen anzurichten. „Die nicht gezielten Attacken sind es, die uns als Versicherer im mittelständischen Bereich am häufigsten begegnen.“

Es sei fatal sich in Sicherheit zu wiegen, sagt Wiesenthal. „Cyberangriffe können auch den kleinen Nischenanbieter treffen, dessen Geschäftsgeheimnisse gestohlen werden oder dessen Business in irgendeiner Form lahmgelegt wird. Mit einer Betriebsunterbrechung von ein oder zwei Monaten wird der Schachmatt gesetzt.“ Dieses Risiko bestehe bei einem finanziell gut aufgestellten Großkonzern tendenziell nicht. Dort seien Cyberangriffe dafür größere Risiken für die Reputation, betont der Allianz-Experte.

Wie lassen sich Cyberattacken verhindern?

Zunächst einmal gilt es herauszufinden, wie gefährdet man ist. „Mit dem frei zugänglichen Quick-Check von VdS Schadenverhütung, einer Tochtergesellschaft des Gesamtverbandes der Deutschen Versicherungswirtschaft, können Unternehmen schon mal testen, wie sie aktuell aufgestellt sind“, sagt Schluchter.

Ein wichtiger Ansatzpunkt, um das Angriffsrisiko zu reduzieren, ist für den Experten von der Helvetia Versicherung das Mobile-Device-Management in Unternehmen. Bring your own device – davon hält Schluchter nichts. Smartphone, Tablet und Co. sollten sofort in das Firmennetzwerk integriert werden, um kein Einfallstor für Kriminelle zu bieten.

Die Nutzung privater Geräte im beruflichen Umfeld birgt zudem ein Risiko: Gelingt über diesen Umweg ein Cyberangriff auf ein Unternehmen, stellt sich die Frage nach dem Versicherungsschutz. Greift dann eine Cyberversicherungspolice? „Wir versichern die komplette EDV des Versicherungsnehmers und damit im Wesentlichen auch alles, was damit gemacht wird“, sagt Träumer von der AXA.

Was bieten Cyberversicherungen?

Service und Soforthilfe – damit punkten Cyberversicherungen bei Kunden. „Bei einem Angriff ist es wichtig, dass sofort zu jeder Tageszeit geholfen werden kann, um Schadenbegrenzung zu betreiben“, sagt Wiesenthal. Cyberversicherungspolicen beinhalten neben Schadenersatzleistungen oftmals unter anderem IT-, Rechts- und Kommunikationsberatung. Letztere soll dabei helfen Reputationsschäden gering zu halten. „Denn reputationsseitig kann es durchaus gefährlich sein, wenn Daten verschwinden“, so Wiesenthal.

Träumer ergänzt: „Wir versuchen zusätzlich, Attacken vorzubeugen. Das kann etwa durch Awareness-Trainings für Mitarbeiter geschehen oder aber durch technische Unterstützung beim IT-Management.“

Was ist es und wie kann man es verhindern?

IP Spoofing – Was ist es und wie kann man es verhindern?

Das Internet wurde entwickelt, um Milliarden von Menschen auf der ganzen Welt miteinander zu verbinden. Das ist immer noch der Fall, aber ein großer Teil des Internets wird jetzt für Dinge genutzt, von denen man nicht dachte, dass es dafür genutzt werden würde, z. B. für kriminelle Aktivitäten. Heute ist Sicherheit ein Thema, das alle Website-Betreiber und ihre Benutzer ernst nehmen müssen.

Bei der Entwicklung von Netzwerken und Websites sollten Sie immer mit der gebotenen Sorgfalt vorgehen und Ihr Netzwerk auf Eventualitäten wie Spoofing der IP Adresse vorbereiten.

Niemand möchte daran denken, dass er das Ziel potenzieller Internetkriminalität sein könnte… niemand möchte daran denken, dass eines Tages jemand versuchen könnte, online etwas von ihm zu stehlen. Aber die Wahrheit ist, dass Internetkriminalität ein ständig wachsendes Problem ist, das jeden treffen kann und auch trifft. In diesem Beitrag werde ich Sie über eine neue Form der Internetkriminalität, das Spoofing der IP Adresse, aufklären – was es ist, wie es gemacht wird und wie man es verhindern kann.

Was ist IP-Spoofing?

Spoofing der IP Adresse ist eine Art von Cyberangriff, bei dem ein Hacker seine IP-Adresse ändert, um den Anschein zu erwecken, er sei jemand anderes. Dies geschieht durch das Senden von IP-Paketen mit einer gefälschten Quelladresse.

Der Zweck des Fälschens der IP Adresse ist es, die Identität des Angreifers zu verbergen oder es so aussehen zu lassen, als käme der Angriff von einem anderen Computer. Cyberkriminelle nutzen Spoofing der IP Adresse, um verteilte Denial-of-Service-Angriffe (DDoS) zu starten, Malware zu verbreiten und Betrug zu begehen.

Um vorzugeben, ein anderes Computersystem zu sein, die Identität des Absenders zu verschleiern oder beides, erzeugt der Angreifer Pakete und ändert dabei die Quell-IP-Adresse. Das Feld für die Quell-IP-Adresse im Header des Spoof-Pakets hat eine andere Adresse als die echte Quell-IP-Adresse.

Angreifer verwenden Spoofing der IP Adresse häufig, um Man-in-the-Middle-Angriffe und verteilte Denial-of-Service-Angriffe (DDoS) gegen bestimmte Geräte oder die umgebende Infrastruktur durchzuführen. DDoS-Angriffe zielen darauf ab, Entschärfungsversuche zu vereiteln, indem ein Ziel mit Datenverkehr überflutet wird, während die Identität der angreifenden Quelle verschleiert wird.

Das Wichtigste in Kürze

Beim Spoofing der IP Adresse wird die Quelladresse im Header des Pakets mit speziellen Tools verändert. Dadurch wird das Computersystem des Empfängers dazu verleitet, das Paket zu akzeptieren und zu glauben, es stamme von einer zuverlässigen Quelle . Es gibt keine äußerlichen Anzeichen für eine Manipulation , da dies auf der Netzwerkebene geschieht.

. Es gibt , da dies auf der Netzwerkebene geschieht. Denial-of-Service-Angriffe (DoS) , die Computernetzwerke mit Datenverkehr überlasten können, beginnen häufig mit dem Spoofing der IP Adresse. Die Pakete werden häufig über geografisch verteilte Botnets, d.h. Netzwerke aus gehackten Rechnern, verschickt.

, die Computernetzwerke mit Datenverkehr überlasten können, beginnen häufig mit dem Spoofing der IP Adresse. Die Pakete werden häufig über geografisch verteilte Botnets, d.h. Netzwerke aus gehackten Rechnern, verschickt. Eine andere bösartige Technik, bei der die IP Adresse gefälscht wird, nutzt einen „Man-in-the-Middle“-Angriff , um die Kommunikation zwischen zwei Computern zu stören, die Pakete zu verändern und sie dann zu übertragen, ohne dass der Absender oder der Empfänger von den Änderungen erfährt. Dies gibt Hackern die Möglichkeit, im Laufe der Zeit eine Menge privater Daten anzuhäufen, die sie ausnutzen oder verkaufen können.

, um die Kommunikation zwischen zwei Computern zu stören, die Pakete zu verändern und sie dann zu übertragen, ohne dass der Absender oder der Empfänger von den Änderungen erfährt. Dies gibt Hackern die Möglichkeit, im Laufe der Zeit eine Menge privater Daten anzuhäufen, die sie ausnutzen oder verkaufen können. Die Authentifizierung mittels IP Adresse kann durch Spoofing der IP Adresse umgangen werden. Das Grundkonzept der „Burg und Graben“-Verteidigung ist ganz einfach: Personen innerhalb der Burg werden als vertrauenswürdig eingestuft, während Personen außerhalb des Netzwerks als Gefahr angesehen werden. Es ist einfach, das System auszunutzen, sobald ein Hacker Zugang zum Netzwerk erhalten hat.

Spoofing: Eine häufige Form der Cyberkriminalität

Eine der häufigsten Formen der Cyberkriminalität, die dem IC3 (Internet Crime Complaint Center) des Federal Bureau of Investigations (FBI) im Jahr 2020 gemeldet wurde, war Spoofing.

Wir müssen uns dabei darüber im Klaren sein, dass sich Spoofing nicht immer nur auf die IP-Adresse bezieht:

Die Übermittlung gefälschter Address Resolution Protocol-Nachrichten über ein LAN ist beispielsweise als ARP-Spoofing (Local Area Network) bekannt.

Um den Internetverkehr umzuleiten und Besucher an eine unerwartete IP Adresse zu leiten, müssen beim DNS-Server-Spoofing DNS-Einträge geändert werden.

Phishing-Angriffe, bei denen betrügerische E-Mails verschickt werden, um an sensible Daten zu gelangen, nutzen E-Mail-Spoofing als Schlüsselkomponente

Wie funktioniert Spoofing der IP Adresse?

Spoofing der IP Adresse funktioniert, indem ein IP-Paket verändert und die Absender IP Adresse einer Nachricht gefälscht wird. Das bringt uns zur ersten Frage:

Was ist ein IP-Paket?

Die Nachricht wird in winzige Pakete aufgeteilt, um die Datenübertragung zu vereinfachen, egal ob es sich um eine DM, eine Datei oder einen Link zu einer Website handelt.

Im Wesentlichen wird eine Nachricht bei der Internet-Übertragung in kleinere Bits aufgeteilt. Die Pakete werden wieder zusammengesetzt, nachdem sie das vorgesehene Ziel erreicht haben, um die letzte Nachricht von der Quelladresse zu senden. Auf diese Weise interagieren Computernetzwerke.

Wie wird die IP Adresse dieses IP-Paketes manipuliert?

Der informationshaltige Quell-IP-Header, der sich am Anfang des IP-Pakets befindet, könnte schwach sein.

Sollte es einem Hacker gelingen, den Header zu verändern, könnte er das Computersystem des Empfängers dazu verleiten, die veränderte Quelladresse für eine vertrauenswürdige Quell IP Adresse zu halten.

Im Grunde fügt der Angreifer die falsche Absenderadresse hinzu, um den endgültigen Empfänger der Nachricht zu verwirren.

Um die IP Adresse zu fälschen, müssen Hacker nicht einmal hart arbeiten

Der Großteil der Arbeit wird den Angreifern von Tools abgenommen, die bei der Umgehung der IP Adresse Authentifizierung helfen können.

Da es so einfach ist, sich Zugang zu verschaffen, können Hacker leider verschiedene Angriffe auf Basis der gefälschten IP Adresse starten, z. B. Distributed Denial of Service (DDoS) oder Man-in-the-Middle (MITM)-Angriffe.

Arten der Fälschung von der IP Adresse

Maskierung von Botnet-Geräten

Ein Botnet ist eine Sammlung von Computern, die ein Angreifer aus der Ferne verwaltet. Ein spezieller Bot, der auf jedem dieser Computer läuft, führt die Angriffe für den Angreifer aus. Sie werden feststellen, dass Spoofing der IP Adresse notwendig ist, um Botnets zu maskieren.

Hacker übernehmen in der Regel ein System, indem sie es mit Malware infizieren. Ein böswilliger Benutzer kann mit Hilfe von Botnets Spam-Angriffe, DDoS-Angriffe, Werbebetrug, Ransomware-Angriffe und vieles mehr durchführen. Es ist eine flexible Technik, um gezielte Auseinandersetzungen mit anderen Benutzern zu führen.

Spoofing der IP Adresse ist eine der Ursachen dafür. Jeder Bot im Netzwerk hat häufig eine gefälschte IP Adresse, was es schwierig macht, den böswilligen Akteur zu identifizieren. Der Hauptvorteil des Spoofings der IP Adresse besteht darin, die Strafverfolgung zu umgehen. Das ist jedoch nicht der einzige.

Durch die Verwendung von Botnetzen mit gefälschter IP Adresse wird beispielsweise verhindert, dass das Ziel die Eigentümer auf das Problem aufmerksam macht. Der Angriff kann sich dadurch in die Länge ziehen, so dass der Hacker seine Aufmerksamkeit auf neue Ziele richten kann. Theoretisch kann dies zu einem Angriff führen, der endlos läuft, um die Belohnung zu maximieren.

Verteilte Denial-of-Service-Angriffe (DDoS)

DDoS-Angriffe werden von Cyberkriminellen durchgeführt, um Computerserver mit einem enormen Zustrom von Internetverkehr zu sättigen. Was ist das Ziel?

Angreifer können DDoS-Angriffe zur Erpressung, als Deckmantel für andere Verbrechen oder zur Abschaltung konkurrierender Websites und zur Unterbrechung von Diensten einsetzen.

Bei DDoS-Angriffen können Cyberkriminelle die Technik des bösartigen Spoofing der IP Adresse erfolgreich einsetzen, um ihre Identität zu verbergen und einer Bestrafung zu entgehen.

Wenn eine gefälschte IP Adresse verwendet wird, ist es schwierig, die Quelle des Angriffs zu identifizieren, was es natürlich viel schwieriger macht, den Angriff zu stoppen oder sein eigentliches Ziel zu bestimmen.

Man-in-the-middle-Angriffe

Dank DNS-Servern (Domain Name System) ist die Internetkommunikation möglich, ohne dass Sie sich komplexe numerische (IP Adresse v4) und alphanumerische (IP Adresse v6) Kombinationen merken müssen. Leider können Cyberkriminelle Man-in-the-Middle-Angriffe nutzen, um die Kommunikation zwischen den Geräten zu belauschen.

Wenn ein Angreifer in der Lage ist, zwei Parteien effektiv abzuhören, kann er die IP Adresse fälschen, um beide Parteien glauben zu lassen, dass sie die einzigen sind, die miteinander kommunizieren. Hacker können dies ausnutzen, um auf private Daten zuzugreifen, vielleicht wichtige Informationen zu stehlen oder Geld zu verlangen.

Legale Verwendungszwecke für IP-Spoofing

Spoofing der IP Adresse wird zwar häufig von Hackern eingesetzt, um Online-Betrug und Identitätsdiebstahl zu begehen oder um Websites und Server von Unternehmen lahmzulegen, aber gelegentlich gibt es auch legale Anwendungen. Wenn Unternehmen Websites testen, bevor sie sie in Betrieb nehmen, können sie Spoofing der IP Adresse einsetzen.

Um zu testen, ob die Website eine große Anzahl von Anmeldungen bewältigen kann, ohne überlastet zu werden, müssen Tausende von virtuellen Benutzern eingerichtet werden. Wenn es auf diese Weise eingesetzt wird, ist das Spoofing der IP Adresse legal.

Was macht IP-Spoofing so gefährlich?

Die Schwierigkeit, eine Verfälschung der IP Adresse zu erkennen, stellt, wie bereits erwähnt, die größte Gefahr dar. Bevor böswillige Akteure versuchen, sich mit dem Zielnetzwerk zu verbinden oder ein Gespräch mit einem Ziel zu beginnen, findet es statt. Dies bedeutet, dass die Opfer häufig im Dunkeln tappen, bis es zu spät ist.

Im Folgenden finden Sie einige Beispiele, die verdeutlichen, warum eine gefälschte IP Adresse schwer zu erkennen ist und gleichzeitig so viel Schaden anrichten kann:

Es ist heimtückischer als Phishing

Beim Phishing sendet der Angreifer eine E-Mail mit einem bösartigen Link an einen Benutzer. Wenn das Opfer auf diesen Link klickt, wird es aufgefordert, sein Passwort oder andere Informationen einzugeben. Der Angreifer nutzt diese Informationen dann, um sich Zugang zum Konto des Opfers zu verschaffen.

In der heutigen modernen Welt haben fast alle Benutzer gelernt, skeptisch zu sein, wenn sie verdächtige E-Mails erhalten, was die Erfolgsquoten von Phishing-Angriffen senkt. Spoofing der IP Adresse hingegen erfordert keine menschliche Interaktion und findet auf Netzwerkebene statt. Daher kann es nicht durch Sorgfaltspflicht verhindert werden.

Es kann Firewalls und Perimetersicherheit umgehen

Um Dienste vorübergehend zu unterbrechen oder abzuschalten, können externe Akteure das Netzwerk überschwemmen, nachdem sie die Sicherheitsmaßnahmen erfolgreich umgangen haben.

Fehler wie „der Remote-Prozedur-Aufruf ist fehlgeschlagen“ sollten nicht auf die leichte Schulter genommen werden, da Dienste wie Remote-Prozedur-Aufrufe und die R-Services-Suite, zu der rlogin und rsh gehören, anfällig für ein Spoofing der IP Adresse sind.

Es bietet eine erweiterte Verschleierung

Eine gefälschte IP Adresse ermöglicht es Hackern, sich längere Zeit Zugang zu Netzwerken zu verschaffen und sich dabei als vertrauenswürdiger Benutzer auszugeben.

Es werden mehr Verbindungen aus der Ferne hergestellt

Im Post-Covid-Zeitalter verbinden sich immer mehr Benutzer und Geräte von außen mit dem Netzwerk, da der Übergang zur Telearbeit vollzogen ist.

Dadurch steigt die Häufigkeit von Fälschungen der IP Adresse erheblich, und es genügt ein einziges betroffenes Gerät, um das gesamte Netzwerk zu kompromittieren.

Wie können Sie IP-Spoofing erkennen?

Spoofing der IP Adresse ist für Endbenutzer schwer zu erkennen. Die meisten Techniken zur Vermeidung vom Spoofing der IP Adresse müssen von IT-Experten entwickelt und implementiert werden, die mit Spoofing vertraut sind. Da diese Angriffe auf der Schicht 3 der Open Systems Interconnection-Kommunikationsarchitektur, d.h. der Netzwerkschicht, durchgeführt werden.

Auf diese Weise werden externe Hinweise auf Manipulationen vermieden. Nach außen hin erscheinen die betrügerischen Verbindungsanfragen als echte.

Unternehmen können jedoch Tools zur Netzwerküberwachung einsetzen, um den Datenverkehr an den Endpunkten des Netzwerks zu analysieren. Die wichtigste Methode hierfür ist das Filtern von Paketen.

Dies kann in vielen verschiedenen Formen geschehen, aber Ihre Chancen, bösartige Versuche zu erkennen, steigen, je besser Sie Ihr System verstehen.

Zu den Optionen für die Erkennung vom Spoofing der IP Adresse gehören die Überwachung von Systemen auf ungewöhnliches Verhalten und die Implementierung von Paketfiltern, um Anomalien zu erkennen (z.B. aktive Pakete mit Quell IP Adresse, die nicht mit denen im Netzwerk des Unternehmens übereinstimmt).

Firewalls und Router enthalten häufig Technologien zur Paketfilterung. Sie suchen nach Diskrepanzen zwischen der IP Adresse des Pakets und einer erforderlichen IP Adresse in den Zugriffskontrolllisten (ACLs). Außerdem erkennen sie verdächtige Pakete, nicht nur anhand der IP Adresse.

Die beiden häufigsten Arten der Paketfilterung sind die Ingress-Filterung und die Egress-Filterung

Ingress-Filterung : Wenn ankommende Pakete gefiltert werden, wird der Quell-IP-Header untersucht, um festzustellen, ob er mit einer zulässigen Quelladresse übereinstimmt. Pakete, die nicht übereinstimmen oder sich verdächtig verhalten, werden zurückgewiesen. Durch diese Filterung wird eine ACL erstellt, die jede erlaubte Quell IP Adresse enthält.

: Wenn ankommende Pakete gefiltert werden, wird der Quell-IP-Header untersucht, um festzustellen, ob er mit einer zulässigen Quelladresse übereinstimmt. Pakete, die nicht übereinstimmen oder sich verdächtig verhalten, werden zurückgewiesen. Durch diese Filterung wird eine ACL erstellt, die jede erlaubte Quell IP Adresse enthält. Egress-Screening prüft ausgehende Pakete. Es wird erkannt, wenn eine Quell IP Adresse nicht mit denen im Unternehmensnetzwerk übereinstimmt. Mit dieser Strategie werden Insider daran gehindert, einen Angriff auf Basis einer gefälschten IP Adresse durchzuführen.

Da Spoofing so schwer zu erkennen ist und die Methode darin besteht, die wahre Identität zu verschleiern, sind die Möglichkeiten es zu erkennen begrenzt. Sie können jedoch das Risiko minimieren und die Auswirkungen vermindern. Darauf gehen wir im nächsten Abschnitt genauer ein.

Wie können Sie sich gegen IP Spoofing schützen?

Wie sich Endbenutzer schützen können

– Überprüfen Sie die Sicherheit der Konfiguration Ihres Heimnetzwerks.

– Seien Sie vorsichtig bei der Nutzung von kostenlosem Wi-Fi an öffentlichen Plätzen.

– Überprüfen Sie den HTTPS-Status der Websites, die Sie besuchen.

– Halten Sie Ausschau nach Phishing-Versuchen.

– Verwenden Sie eine aktuelle Antiviren-Software.

Wie Internetdienstanbieter gegen IP Spoofing vorgehen können

Ein Schutz gegen Spoofing der IP Adresse ist die Verwendung von Paketfiltern. Die eingehende Prüfung sollte vom Netzwerk-Gateway durchgeführt werden: Pakete von außen, die Quelladressen interner Rechner haben, werden ignoriert.

Dies hindert einen externen Angreifer daran, sich als die Adresse eines internen Rechners auszugeben. Ausgehende Pakete sollten idealerweise ebenfalls überprüft werden, wobei Pakete, deren Ursprungsadresse sich nicht im Netzwerk befindet, nicht berücksichtigt werden.

So würde man verhindern, dass eine IP Adresse von einem externen Computer gefälscht wird, was eine langjährige Forderung von Sicherheitsexperten gegenüber Internet Service Providern (ISPs) ist.

Massenhaftes Spoofing der IP Adresse (typischerweise im Zusammenhang mit DDoS-Angriffen) wäre ein wesentlich geringeres Problem, wenn jeder ISP ausgehende Pakete, die nicht aus seinem eigenen Netzwerk stammen, ständig auf ihre Ursprungsadresse hin überprüfen würde.

Welche Arten von Spoofing gibt es noch?

Wir sind in diesem Artikel jetzt schon ausführlich auf die Details des IP Spoofings eingegangen. Dabei ist die IP Adresse jedoch nicht die einzige Information, die gefälscht wird, um Netzwerke anzugreifen. Jede dieser weiteren Techniken zu erklären, würde den Rahmen dieses Artikels sprengen, weshalb wir nur kurz auf eine kleine Auswahl eingehen werden.

E-Mail Spoofing

Das Versenden von E-Mails mit gefälschten Absenderadressen wird als E-Mail-Spoofing bezeichnet. Diese Praxis wird häufig im Rahmen von Phishing-Angriffen eingesetzt, um Ihre persönlichen Daten zu stehlen, Ihren Computer mit Malware zu infizieren oder einfach nur Geld zu verlangen.

Bösartige E-Mails enthalten häufig Ransomware, Adware, Cryptojacker, Trojaner (wie Emotet) oder Malware, die Ihren Computer kapert und ihn als Teil ihrer Nutzlast einem Botnet hinzufügt (siehe DDoS).

Man-in-the-Middle-Angriff über Wi-Fi-Spoofing (MitM)

Wenn Sie das kostenlose Wi-Fi in Ihrem Café in der Nähe nutzen, sind Sie dem Risiko von Man-in-the-Middle-Angriffen (MitM) ausgesetzt. Haben Sie schon einmal darüber nachgedacht, was passieren könnte, wenn ein Hacker das Wi-Fi kompromittiert oder ein zweites gefälschtes Wi-Fi-Netzwerk in der gleichen Gegend einrichtet?

In beiden Fällen haben Sie die idealen Voraussetzungen für einen Man-in-the-Middle-Angriff, der seinen Namen von der Tatsache hat, dass Cyberkriminelle die Online-Kommunikation zwischen zwei Parteien abhören können. Wenn Betrüger die Kommunikation zwischen den Parteien manipulieren, um Geld abzuzweigen oder an sensible persönliche Daten wie Kreditkartennummern oder Logins zu gelangen, wird dies als Wi-Fi-Spoofing bezeichnet.

MAC-Spoofing

Theoretisch sollte jeder Netzwerkadapter in einem angeschlossenen Gerät seine eigene spezifische MAC-Adresse (Media Access Control) haben. In der Praxis kann ein cleverer Hack diesen Zustand jedoch auf den Kopf stellen.

Einige Hardware-Treiber können Schwachstellen aufweisen, die ein Angreifer ausnutzen kann, um die MAC-Adresse zu ändern oder zu „fälschen“. Um die Standard-Zugangskontrollsysteme zu umgehen, tarnt der Kriminelle sein Gerät als eines, das für ein Zielnetzwerk angemeldet ist.

Von dort aus kann er sich als zuverlässiger Benutzer ausgeben und Betrügereien wie die Kompromittierung geschäftlicher E-Mails (BEC) durchführen, Informationen stehlen oder Malware in die Online-Umgebung einschleusen.

Eine kurze Geschichte des IP Spoofings

Lassen Sie uns mit einer kurzen Geschichte des eigentlichen Begriffs „Spoofing“ beginnen. Die Praxis des Spoofing ist nicht neu. Tatsächlich wird das Wort „Spoofing“ schon seit mehr als einem Jahrhundert zur Beschreibung von Täuschungen verwendet.

Dem englischen Komiker Arthur Roberts aus dem 19. Jahrhundert wird zugeschrieben, den Begriff „Spoof“ geprägt zu haben, um ein Spiel der List und Täuschung zu beschreiben, das Roberts laut dem Online-Wörterbuch Merriam-Webster erfunden hat.

Die Regeln des Spiels sind durch den Lauf der Zeit verloren gegangen. Wir können nur vermuten, dass das Spiel entweder langweilig war oder dass die Briten der damaligen Zeit nicht gerne betrogen wurden. Was auch immer der Grund war, der Name hat sich trotz des Misserfolgs des Spiels gehalten.

Spoof wurde erst zu Beginn des 20. Jahrhunderts mit Parodie gleichgesetzt. Viele Jahre lang wurden die Worte „Spoof“ oder „Spoofing“ immer im Zusammenhang mit etwas Amüsantem und Angenehmem verwendet – wie der neueste Film „Spoof“ von Mel Brooks oder das Comedy-Album von „Weird Al“ Yankovic.

Heute ist Spoofing ein Begriff, der am häufigsten zur Beschreibung von Internetkriminalität verwendet wird. Spoofing liegt immer dann vor, wenn ein Betrüger oder eine Online-Bedrohung sich als jemand oder etwas ausgibt, das er oder sie nicht ist. Wir wollen aufzeigen, wie schwerwiegend diese Art von Angriff sein kann, indem wir zwei der bekanntesten Hackerangriffe der Vergangenheit vorstellen, bei denen Spoofing der IP Adresse eine wichtige Rolle spielte.

GitHub (2018)

Am 28. Februar 2018 wurde die Code-Hosting-Plattform GitHub von dem vermutlich schlimmsten DDoS-Angriff aller Zeiten heimgesucht.

Die Angreifer stellten Anfragen an Memcached-Server, die häufig zur Beschleunigung datenbankgestützter Websites verwendet werden, und benutzten dabei die IP Adresse von GitHub als Fälschung. Die Server erhöhten die Daten, die von diesen Aufrufen an GitHub zurückgegeben wurden, fast um das 50-fache.

Infolgedessen wurden für jedes Byte, das der Angreifer lieferte, bis zu 51 Kilobyte an das Opfer geliefert. 1,35 Terabit Datenverkehr pro Sekunde wurden zu GitHub geleitet, was zu einem 10-minütigen Ausfall der Website führte.

Microsoft Azure (2021)

Der größte DDoS-Angriff, den das Internet bisher erlebt hat, war 3,47 Terabyte (Tbps) groß und wurde im November 2021 gestoppt. Microsoft stufte ihn als den größten jemals dokumentierten verteilten Denial-of-Service-Angriff in der Geschichte ein.

Etwa 10.000 vernetzte Geräte in den Vereinigten Staaten, Russland, China, Südkorea, Thailand, Vietnam, Indien, Iran und Indonesien waren die Quelle der rekordverdächtigen 3,47 Tbps DDoS-Attacke. Alethea Toh, Produktmanagerin des Microsoft Azure Networking Teams, erklärte: „Wir glauben, dass dies der größte Angriff war, der jemals in der Geschichte aufgezeichnet wurde.

Auch hier hat der Angreifer ein Spoofing der IP Adresse eingesetzt und UDP missbraucht. Er erstellt eine gültige UDP-Anfrage, die fälschlicherweise die IP Adresse eines Ziels als UDP Quell IP Adresse angibt. Der Angreifer sendet die gefälschte UDP-Anfrage an einen Middleman-Server, der eine größere Anzahl von UDP-Antwortpaketen an die IP Adresse des Ziels und nicht an die tatsächliche IP Adresse des Angreifers sendet. Diese Technik vergrößert die Reichweite eines DDoS-Angriffs, aber UDP ist nur eines von mehreren Internetprotokollen, die zur Verstärkung missbraucht werden können, darunter das Domain Name System (DNS), das Network Time Protocol (NTP) und Memcached.

Phishing: Wie Cyberkriminelle an Ihre Daten kommen und wie Sie dies verhindern und sich davor schützen

Mit zunehmender Internetnutzung steigt auch die Zahl von Online-Betrügereien. Eine Ausprägung von Cyber-Kriminalität ist das sogenannte Phishing (Angeln) eine Art Tricktäuschung. Hier wird versucht, an persönliche Daten von Personen zu kommen.

Um persönliche Daten zu “fischen“, lassen sich Kriminelle immer raffiniertere Methoden einfallen. So arbeitet dieser Personenkreis mit E-Mails, Instant Messaging, Kurznachrichten, Telefon und gefälschten Internetseiten.

Man spricht in diesem Fall auch von Identitäts- und Datendiebstahl. Mit Hilfe der entwendeten persönlichen Daten werden dann beispielsweise Bankkonten abgeräumt.

Phishing-Websites

Im Falle von gefälschten bzw. präparierten Internetseiten arbeiten Kriminelle gerne mit Websites von bekannten und vertrauenswürdigen Banken, die dann nachgeahmt werden. Weitere Möglichkeiten sind Online-Formulare oder auch der Zugriff auf Newsgroups.

Gefälschte oder präparierte Internetseiten sind aufgrund der mittlerweile hohen Qualität kaum noch von der Originalseite zu unterscheiden. Selbst die URL wird teilweise richtig angegeben oder gefälscht.

Beispielsweise wird statt einem kleinen L ein großes I im Namen der Domain eingesetzt oder es werden Sicherheitslücken im Browser ausgenutzt (Exploits), um eine korrekte URL darzustellen.

Geködert wird meist mit E-Mail-Betreffzeilen wie „Aktualisieren Sie Ihr PayPal-Konto“ oder „Ihr eBay-Konto wurde gesperrt!“ oder „Ihre Rechnung“. Allerdings beginnt die Anrede bei den entsprechenden E-Mails zumeist unpersönlich mit „Sehr geehrter Kunde“, sodass man dies relativ leicht erkennen kann.

Nutzer werden sodann per E-Mail aufgefordert, ihre persönlichen Daten bzw. Transaktionsnummern (PIN und TAN) für das Onlinebanking einzugeben, um beispielsweise ein neues Sicherheitskonzept der Bank nutzen zu können.

Bei Nichtbeachtung der Hinweise wird oftmals auch mit Folgen gedroht, um eine sofortige Reaktion zu erwirken. Geschieht dies, fängt der Phisher die Daten ab und überweist beispielsweise Geld vom Konto des Geschädigten auf ein anderes Konto.

Diese Methode wird aber aufgrund der zahlreichen Sicherheits-Verbesserungen seitens der Banken, darunter auch das das i-TAN-Verfahren (indizierte TAN-Verfahren) eher selten verwendet.

Heutzutage versuchen Kriminelle statt mit E-Mails mit Hilfe von Malware bzw. Trojanischen Pferden an persönliche Daten zu kommen. Die Schadsoftware befindet sich zumeist auf einer infizierten Website.

Allein der Besuch reicht aus und die Schadsoftware installiert sich auf dem Computer. Zu beachten ist, dass auch eine echte und seriöse Internetseite infiziert sein. Auch kann man sich Schadsoftware durch Pop-ups einfangen.

Ziele der Angriffe ist immer das Ausspionieren von Daten über Bankverbindungen, Bezahlsysteme (z. B. MasterCard, Visa oder PayPal), Online-Versandhandel (z.B. Amazon), Internet-Auktionshäuser (z.B. eBay), Packstationen oder auch Online-Beratungen und Singlebörsen.

Gelangt ein krimineller Personenkreis an persönliche Daten, nutzt er diese sofort, um in die entsprechende Identität zu schlüpfen und kriminelle Handlungen durchzuführen.

Eine weitere Phishing-Ausprägung bzw. Variante ist das Spear-Phishing. Hier werden im Vorfeld bestimmte Zielgruppen ausgewählt, um die Attacke opferspezifischer durchzuführen. Mit der Variante Whaling werden spezifische Angriffe auf Führungskräfte bezeichnet.

Darüber hinaus können auch DNS-Anfragen von Web-Browsern manipuliert werden, was als Pharming oder Domain Spoofing bezeichnet wird. Hier werden Anwender auf eine gefälschte Webseite umgeleitet, obwohl die URL im Browser richtig eingegeben wurde.

Phishing via E-Mail

Innerhalb einer E-Mail befindet sich zumeist ein HTML-Formular mit der Aufforderung zur Eingabe von Daten oder zum Klicken auf Links. Dabei wird auch die Originaladresse angezeigt, während der unsichtbare Verweis auf die gefälschte Website verlinkt (Link-Spoofing).

Oftmals werden Antrags- oder Bestellformular für die Eingabe der persönlichen Daten verwendet. Auch die Absenderadresse der E-Mail wird dabei meistens gefälscht.

Füllen Sie am besten keine fragwürdigen Formulare aus und antworten Sie auch nicht auf derartige E-Mails.

SMS-Phishing

Via Short Messaging Services (SMS) verschicken Kriminelle eine Bestätigungsanfrage für einen Dienst, wobei eine Internetadresse angeben wird. Klickt man auf die Website, wird ein Trojaner-Programm installiert.