Kriminelle nutzen das Interesse der Nutzer an Windows 10 aus, um Anwendern mit einer vermeintlich von Microsoft stammenden Mail Malware unterzujubeln. Davor hat jetzt Cisco gewarnt . Die Experten des Unternehmens haben gefälschte Mails entdeckt, die Empfänger mit einem Upgrade auf Windows 10 locken, tatsächlich aber den Trojaner CTB-Locker ausliefern. Der gehört zur Gattung der Ransomware und verschlüsselte Dateien auf der Festplatte. Für deren Freigabe soll binnen 96 Stunden Geld an die Kriminellen bezahlt werden. Ob selbst danach eine Entschlüsselung der Dateien möglich ist, ist allerdings fraglich.

Die E-Mails scheinen vom Absender update@microsoft.com zu stammen und locken in der Betreffzeile mit „Windows 10 Free Update“. Im Anhang bringen sie eine Datei namens Win10Installer mit. Klicken Nutzer darauf, startet der Trojaner. Für Glaubwürdigkeit sorgen soll zudem der unter jeder Mail befindliche Zusatz, dass sie mit „MailScanner“ überprüft und für virenfrei befunden wurde. Im Design lehnt sich die Mail an das von Microsoft für Windows 10 verwendete Blau an. Zahlreiche Darstellungsfehler sollten Nutzer dennoch stutzig werden lassen.

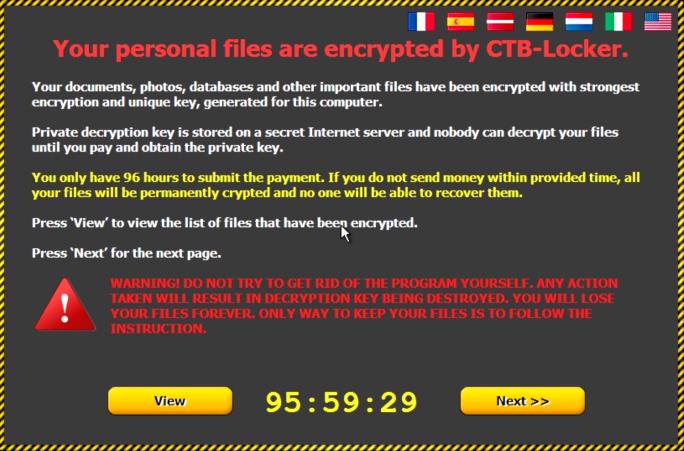

Für das Verschlüsseln der Dateien verwenden die Angreifer die Ransomware CTB-Locker. CTB-Locker verwendet eine asymmetrische Verschlüsselung, wobei der entsprechende Schlüssel nicht auf dem infizierten System hinterlegt wird. Die Kriminellen, die Cisco in Thailand vermutet, versuchen durch den Einsatz von Tor und Bitcoin anonym zu bleiben.

Nachdem Ransomware zunächst in erster Linie in Russland und seinen Nachbarländern in Umlauf war, breitet sich diese Form der Cyberkriminalität in letzter Zeit weltweit aus . Anfang des Jahres tauchte beispielsweise eine neue Version von Cryptowall auf. Die verteilt sich ebenfalls über E-Mails, aber auch über Online-Anzeigen. Auch Cryptowall 3.0 verschlüsselt die Dateien eines Nutzers. Die Schadsoftware zeigt dann eine Website an, auf der er aufgefordert wird, innerhalb von sieben Tagen 500 Dollar in Bitcoins zu zahlen, um die Daten wieder freizuschalten. Nach Ablauf dieser ersten Frist erhöht sich das Lösegeld auf 1000 Dollar.

Im August 2014 warnte Kaspersky vor der Erpresser-Malware Zerolocker . Sie ist vergleichbar mit und kann Dateien mit einem starken Algorithmus verschlüsseln. Zerolocker verschlüsselt allerdings nicht selektiv, sondern unabhängig vom Dateityp nahezu alle Dateien eines Systems.

Betroffenen empfehlen Experten, grundsätzlich nicht zu zahlen. Denn in den seltensten Fällen würde daraufhin tatsächlich der Schlüssel zur Dechiffrierung preisgegeben. Eine Möglichkeit ist es, das im Mai vom Sicherheitsforscher Jada Cyrus zusammengestellte Ransomware Response Kit zu nutzen. Es ist allerdings vor allem für Systemadministratoren und IT-Profis gedacht, setzt also einige Erfahrung voraus.

Cyrus empfiehlt, nach Möglichkeit zunächst eine Kopie für spätere Analysen anzufertigen. Alternativ sollte geprüft werden, ob Backups für eine Wiederherstellung eines Zustands vor der Infektion vorhanden sind.

Für Entschlüsselungsversuche ist es entscheidend, die Identität des Schadprogramms zu erkennen, da Dateien sonst unbrauchbar gemacht werden könnten. Das Response Kit enthält Entfernungstools mehrerer Anbieter, darunter zwei für CryptLocker und je eines für FBIRansomWare, CoinVault sowie die CryptoLocker-Variante TeslaCrypt. Dazu kommt das universell ausgelegte TrendMicro Ransomware Removal Tool.

Windows 10 ab Juli verfügbar: So funktioniert die Installation

[mit Material von Andre Borbe, silicon.de ]

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de