IT Sicherheitsanalyse zum Schutz vor Netzwerkangriffen

Weniger kompliziert und zeitintensiv, als Sie zunächst annehmen mögen. Unsere Fachleute nutzen Methoden und Techniken, die einem echten Hackerangriff sehr ähneln. Wir simulieren folglich einen Hackerangriff und versuchen so Zugriff auf Ihre IT-Systeme und Ihr Netzwerk im Unternehmen zu erhalten. Der Security Service bei Ihnen vor Ort dauert in der Basisversion ca. zwei Tage. Ihre IT bleibt dabei selbstverständlich unbeschadet, die Fachbereiche können ohne Einschränkung arbeiten.

Beim IT-Penetrationstest wird der Aufwand individuell definiert und mit Ihnen abgesprochen.

>> Mehr zum Penetrationstest

Spürbare Zunahme von Malware in Europa

Netzwerkangriffe auf Dreijahreshoch

Spürbare Zunahme von Malware in Europa

Der jüngste Internet Security Report von WatchGuard Technologies belegt für den Zeitraum von Oktober bis Dezember 2021 eine klare Malware-Konzentration in Europa.

In der EMEA-Region war die Anzahl der erkannten Malware-basierten Gefahren im Vergleich mit dem Rest der Welt nahezu doppelt so hoch. Bemerkenswert ist in dem Zusammenhang aber auch erneut die Qualität der einschlägigen Bedrohung. Die Forscher des WatchGuard Threat Labs, die alle drei Monate auf Basis der anonymisierter Feed-Daten der weltweit eingesetzten Firebox-Appliances die wichtigsten Angriffstrends identifizieren und im Detail aufarbeiten, konnten einen 33-prozentigen Zuwachs der besonders tückischen ‚evasive Malware‘-Varianten feststellen. Dadurch steigt das von Zero-Day-Threats ausgehende Risiko nochmals deutlich.

Netzwerkübergriffe nehmen nach wie vor stetig zu und die Anzahl der aufgedeckten Ereignisse erreichte im letzten Quartal 2021 den höchsten Stand seit drei Jahren – mit einem Anstieg von 39 Prozent gegenüber dem Vorquartal. Zurückführen lässt sich dies nicht zuletzt darauf, dass alte Schwachstellen immer noch ausgenutzt werden. Hinzu kommt die weitere Ausdehnung der Unternehmensnetzwerke, wodurch sich die Angriffsfläche natürlich vergrößert. Insgesamt 67 Prozent der identifizierten Malware nutzten zur Verbreitung verschlüsselte Verbindungen. Bei 78 Prozent davon handelte es sich um ausweichende (evasive) Zero-Day-Malware-Bedrohungen, die sich klassischen Erkennungsmethoden entziehen. Damit setzt sich ein Trend fort, der bereits in den vergangenen Quartalen zu beobachten war. Solche Gefahren könnten von Firewalls, die so eingestellt sind, dass sie jeglichen eingehenden Datenverkehr entschlüsseln und scannen, oftmals schon am Perimeter gestoppt werden. In den Reihen vieler Unternehmen sind entsprechende Maßnahmen jedoch nach wie vor nicht umgesetzt.

Ebenso bahnt sich ein neuer Spitzenreiter bei Office-Exploit-Malware den Weg. Im vierten Quartal wurde, wie bereits im Quartal davor, eine signifikante Häufigkeit von Malware verzeichnet, die auf Office-Dokumente abzielt und entsprechende Schwachstellen ausnutzt. Und auch Emotet ist zurück. Nachdem es den Strafverfolgungsbehörden mehrerer Länder Anfang 2021 gelungen war, die zugrundeliegenden Strukturen auszuhebeln, wurde es zunächst ruhig um Emotet – bis zum Revival im vierten Quartal 2021.

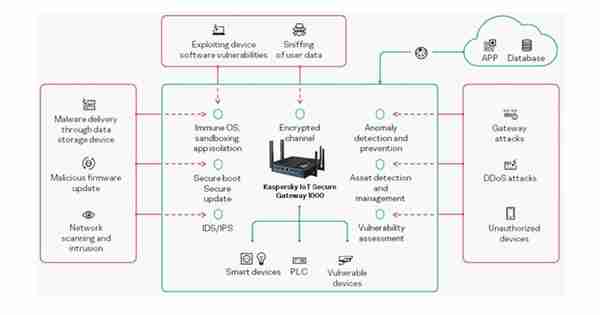

Kaspersky: Erweitertes Portfolio für den IIoT-Schutz: Schutz vor Netzwerkangriffen und Gateway-Bedrohungen

Kaspersky stellte mit IoT Secure Gateway 1000 sein aktuelles Cyber-Immune-Produkt vor. Es soll Unternehmen dabei helfen, den Geschäftswert aus neuen industriellen Datenströmen zu steigern. Das Gateway verbinde IoT-Geräte und -Steuerungen mit Geschäftsanwendungen und Cloud-Plattformen.

IoT Secure Gateway 1000 ist eine Hardware-Appliance mit einer auf KasperskyOS basierenden Firmware und einem Advantech-UTX-3117-Gerät. Es gewährleiste die Sicherheit des gesamten IoT-Systems auf Gateway-Ebene aufgrund seines Secure-by-Design-Ansatzes und seiner integrierten Schutzfunktionen.

Es soll Schutz vor Netzwerkangriffen sowie DDoS- oder Man-in-the-Middle-Attacken durch eine Firewall bieten, die das Prinzip des Default Deny verwendet. Dadurch gelangen nur vorab genehmigte Netzwerkinteraktionen durch das Gateway, so Kaspersky. Zusätzlich erkenne und blockiere das Intrusion-Detection-and-Prevention-Modul (IDS/IPS) schädliche Aktivitäten.

KasperskyOS, das Herzstück des Gateways, mache es immun gegen eine Vielzahl an Bedrohungen. Das Betriebssystem verfügt laut Hersteller über einen Mikrokernel, der das Risiko von Schwachstellen minimiert und die Angriffsfläche durch nur wenige tausend Codezeilen verkleinert. Die minimale Anzahl vertrauenswürdiger Komponenten im Betriebssystem, die Isolierung der Sicherheitsdomäne, die Überprüfung der Kommunikation zwischen den Prozessen und die MILS-Architektur (Multiple Independent Levels of Security) sollen dafür sorgen, dass die meisten Arten von Angriffen die Funktionen des Gateways nicht beeinträchtigen können.

Darüber hinaus gewährleisten sichere Boot- und Update-Techniken die Authentizität und Integrität der Firmware und der Updates des Gateways, so die weiteren Angaben. Das sichere Booten blockiere das Laden der Firmware, wenn diese beschädigt sind.

Das Gateway soll Netzwerkadministratoren helfen, die Übersicht und Kontrolle über das Netzwerk zu behalten. Es zeige alle mit dem Netzwerk verbundenen Geräte an und erkenne und klassifiziere neue in der ersten Minute nach dem Verbindungsaufbau. Die Schnittstelle versorge IT- oder OT-Teams mit den notwendigen Details zu den Geräten, einschließlich Typ, Hersteller und Betriebssystem.

Das Produkt lässt sich laut Kaspersky über das hauseigene Security Center verwalten. Das Gateway unterstütze die Protokolle Syslog und MQTT, mit denen sich alle Sicherheitsereignisse an externe Systeme wie SIEM oder Cloud-Plattformen wie Microsoft Azure, Siemens MindSphere, AWS, IBM Bluemix und andere übertragen lassen. Das Security Center erleichtere zudem die einheitliche Verwaltung von Kaspersky-eigenen Produkten, etwa für den Endpunkt- und Cloud-Schutz.