Facebook hat einen massiven Hackerangriff eingeräumt . Bei dem Einbruch in das Netzwerk des Social Network wurden Access Tokens von bis zu 50 Millionen Nutzern kompromittiert . Weitere 40 Millionen Access Tokens wurden nach Unternehmensangaben als Vorsichtsmaßnahme zurückgesetzt. Ermöglicht wurde die Attacke laut ersten Untersuchungsergebnissen durch die Verknüpfung von drei inzwischen geschlossenen Sicherheitslücken.

Entdeckt wurde der Angriff am 25. September. Facebook ließ sich also rund drei Tage Zeit, um die Öffentlichkeit zu informieren. Die zuständige irische Datenschutzbehörde soll das Social Network bereits am Donnerstagabend in Kenntnis gesetzt haben, also offenbar innerhalb der 72-Stunden-Frist, die die EU-Datenschutzgrundverordnung vorsieht. Wie das Wall Street Journal berichtet, müssen weitere Untersuchungen zeigen, ob Facebook alle Auflagen der DSGVO erfüllt hat oder ob ein Bußgeld gegen das Unternehmen verhängt werden muss, das in dem Fall bis zu 1,4 Milliarden Euro betragen könnte.

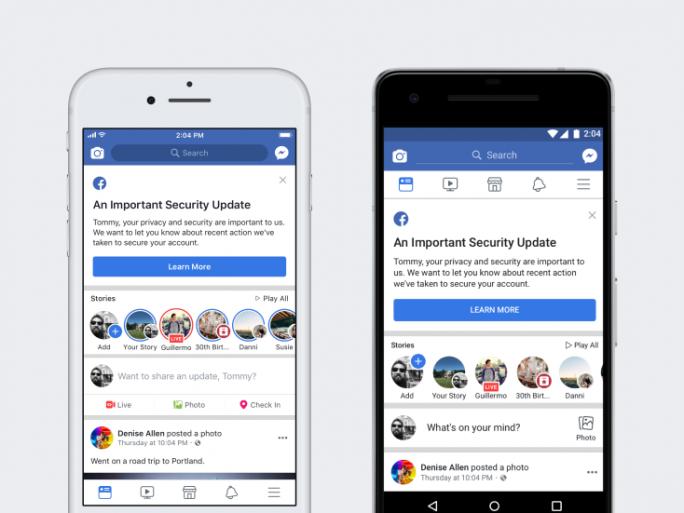

Bei den gestohlenen Access Tokens handelt es sich um alphanumerische Codes, die bei jedem Anmeldevorgang generiert und im Browser des Nutzers sowie auf Facebooks Servern gespeichert werden. Bei einem erneuten Besuch der Facebook-Website ersetzt das Access Token die Eingabe der Anmeldedaten – der Nutzer wird also automatisch im Hintergrund wieder angemeldet. Von daher musste Facebook lediglich die besagten 90 Millionen Tokens widerrufen. Betroffene Nutzer müssen sich nun erneut bei Facebook anmelden und finden in ihrer Timeline einen Hinweis auf den Hackerangriff vor.

Bei einer Telefonkonferenz sowie in einem Update zu einer Pressemitteilung erläuterte Facebook auch die drei Schwachstellen, die den Angriff ermöglichten. Der erste Bug steckte in der Funktion „Anzeigen als“, die es einem Nutzer erlaubt, sich sein Profil aus der Sicht eines anderen Nutzers anzeigen zu lassen. Eigentlich soll „Anzeigen als“ nur Daten anzeigen. Es soll laut Facebook zuletzt allerdings auch möglich gewesen sein, über die Funktion Videos zu posten.

Den zweiten Fehler fanden die Entwickler im neuen Interface für das Hochladen von Videos. Es wurde im Juli 2017 eingeführt und generierte Access Tokens mit den Berechtigungen der mobilen App. Ein Video-Upload per „Anzeigen als“ generierte also ein voll funktionsfähiges Access Token. Der dritte Fehler führte schließlich dazu, dass dieses Access Token nicht im eigenen Namen, sondern im Namen des Nutzers generiert wurde, aus dessen Sicht man sich das eigene Profil anzeigen lies.

„Es war die Kombination aus diesen drei Bugs, die zu einer Schwachstelle wurde“, heißt es in der Pressemitteilung. „Der Video-Uploader generierte einen Access Token, obwohl er das nicht sollte.“ Der Token sei danach im HTML-Code der Seite sichtbar gewesen, was es den Angreifern erlaubt habe, den Token zu extrahieren und sich als ein anderer Nutzer bei Facebook anzumelden.

Aufmerksam wurde Facebook auf den Einbruch durch einen ungewöhnlichen Traffic-Anstieg, und zwar bereits am 16. September. Ab dann sollen die Hacker die Sicherheitslücken in großem Umfang ausgenutzt haben. Die Suche nach den Ursachen für den Traffic-Anstieg half den Facebook-Ingenieuren schließlich, den Einbruch aufzudecken.

Ob sich der Diebstahl der Access Tokens auf bestimmte Regionen oder Nutzergruppen konzentrierte, konnte Facebook nach eigenen Angaben bisher nicht ermitteln. Bei den bisherigen Untersuchungen seien keinerlei Muster entdeckt worden. Darüber hinaus wies Facebook darauf hin, dass sich betroffene Nutzer auch bei allen Diensten, die Facebook Login nutzen, neu anmelden müssen. Außerdem sollten Nutzer in der Facebook-App oder der Facebook-Website die Einstellungen zu „Sicherheit und Login“ aufrufen und dort die derzeit aktiven Anmeldungen überprüfen . Es sei auch möglich, sich pauschal von allen aktuellen Sitzungen abzumelden und damit alle von Facebook ausgegebenen Access Tokens ungültig zu machen.

Report: State of Digital Transformation EMEA 2019