Aufgrund der offenen Gestaltung von SSH lässt sich jeder TCP-basierte Dienst durch eine SSH-Verbindung tunneln. Dies wird gern genutzt, um unverschlüsselte Dienste, etwa SMTP oder VNC , in sicherer Form anbieten zu können.

Um bestehende Client-Software für die getunnelten Dienste nutzen zu können, bietet SSH Portforwarding an. Damit unterscheidet es sich von SSL/TLS , das voraussetzt, dass der Client SSL beziehungsweise TLS beherrscht.

Über so genannte Gateway-Ports bietet SSH den Clients Zugang zu ihren Servern in gewohnter Weise, ohne dass Software angepasst werden muss. Das schafft hohe Kompatibilität, aber auch die Möglichkeit, einen Intranet-Zugang zu einem Server unbemerkt ins Internet zu verlegen.

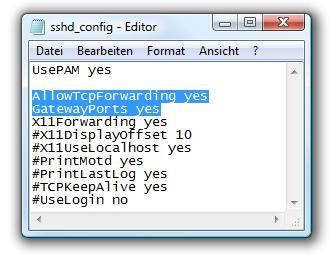

Portforwarding und Gateway-Ports lassen sich per Konfigurationsdatei ein- oder ausschalten. Zugang zur Datei /etc/ssh/sshd_config hat nur der Benutzer root . Scheinbar eine einfache Aufgabe für den Praktikanten der Security-Abteilung – wenn da nicht ein kleiner Haken wäre.

Bild 1: Mittels zweier Parameter lässt sich SSH leicht zu einem Zugangsserver für das Intranet machen.

In einem Intruder-Szenario steht der SSH-Server nicht im Intranet des Unternehmens, sondern mit öffentlicher IP-Adresse im Internet. Seine Kontrolle durch die IT-Security ist nicht möglich.

Dank Virtualisierung lässt sich ein Linux-Root-Server mit fester IP-Adresse von einem Angreifer kostengünstig anmieten. Einsteigerpakete kosten weniger als zehn Euro pro Monat. Lockangebote gibt es bereits für unter drei Euro. SSH ist beim angemieteten Root-Server grundsätzlich vorinstalliert und hochgefahren.

Verdächtig machen sich Privatpersonen durch die Anmietung kaum, da sich solche Rechner als Multiplayer-Online-Game-Server stetig steigender Beliebtheit erfreuen.