Forscher von Eset haben eine Adware-Kampagne aufgedeckt, die seit rund einem Jahr Nutzer von Android -Geräten ins Visier nimmt. Verbreitet wurde die Schadsoftware über im offiziellen Marktplatz Google Play erhältliche Apps. Die mehr als 40 schädlichen Apps fanden so zusammen mit der Adware ihren Weg auf mehr als acht Millionen Geräte.

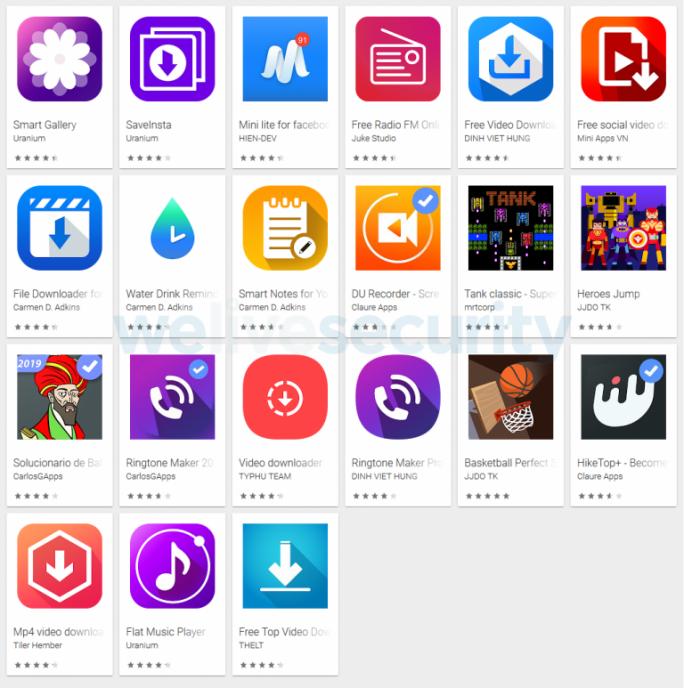

Von den mehr als 40 beteiligten Apps waren zum Zeitpunkt der Untersuchung von Eset noch 21 Anwendungen im Play Store erhältlich. Inzwischen wurden sie aber vom Google Play Security Team entfernt, nach einem Hinweis der Eset-Forscher. Sie weisen außerdem darauf hin, dass die Adware-Apps weiterhin in Marktplätzen von Drittanbietern erhältlich sind.

Eset hat 21 Adware-Apps aus dem Play Store entfernen lassen (Bild: Eset). Unter anderem verbargen die Cyberkriminellen ihren Schadcode in Spielen sowie Radio-, Galerie- und Video-Apps. Die Apps boten zudem die beworbenen Funktionen, um Nutzer in Sicherheit zu wiegen.

Wurde eine solche App gestartet, baute sie zuerst eine Verbindung zu einem Befehlsserver auf. Anschließend übertrug sie Gerätedaten wie die Version des Betriebssystems, Sprache, Anzahl der installierten Apps und Akkustatus. Sie prüfte aber auch, ob das Gerät gerootet und der Entwicklermodus aktiv ist beziehungsweise ob Facebook und Facebook Messenger installiert sind.

Der Befehlsserver wiederum versorgte die App mit Konfigurationsdaten für das Einblenden von Werbung sowie die eigene Tarnung. Um einer Entdeckung zu entgehen, war die App beispielsweise in der Lage, Sicherheitsscans der Google-Play-Dienste zu erkennen. Auch zeigte die App Werbung erst mit einer gewissen Verzögerung nach dem Entsperren des Geräts an. So konnten typische Testroutinen kein ungewöhnliches Verhalten feststellen.

Ein weiterer Trick der Adware-Apps war, statt eines Symbols im App Drawer nur eine Verknüpfung anzulegen. Versuche, die App zu deinstallieren, führten so nur zur Löschung der Verknüpfung – die App wurde weiterhin unbemerkt im Hintergrund ausgeführt. Diese Technik erfreut sich laut Eset vor allem bei Adware-Apps, die über den Play Store verteilt werden, immer größerer Beliebtheit.

Anzeigen blendete die Adware stets als Vollbild ein. Versuchte ein Nutzer über die zuletzt verwendeten Apps deren Herkunft zu ergründen, leitete die Adware ihn in mit gefälschten Icons von Facebook und Google in die Irre. Erst ein langes Drücken auf das falsche Symbol offenbart den eigentlichen Missetäter.

Den Forscher von Eset gelang es außerdem, mit öffentlich zugänglichen Informationen den Operator der Adware-Kampagne und Besitzer des Befehlsservers zu ermitteln. Unter anderem ein öffentlich zugängliches Register einer vietnamesischen Universität sowie die zum Teil eigenen Daten, die der Täter bei der Registrierung der Domain des Befehlsservers verwendete, enthüllten seine Identität. Weitere persönliche Details fanden sich in seinen Youtube- und Facebook-Profilen. Auf Youtube veröffentlichte der Täter sogar Videos mit Anleitungen zur Umgehung von Sicherheitsmaßnahmen des Play Store.

Google entfernte inzwischen auch Apps dieses Entwicklers aus dem App Store, die keinen Schadcode enthielten. Einige seiner Anwendungen bietet der Mann auch im Apple App Store an – Eset fand jedoch keine Hinweise auf Adware oder andere schädliche Funktionen.

Auf zu neuen Höhen mit SkySQL, der ultimativen MariaDB Cloud