Fit gegen Angriffe aus dem Internet

Interaktive Portale Fit gegen Angriffe aus dem Internet Seite: 3/3

3. Technische Maßnahmen zum Schutz vor Bedrohungen

Aus den oben beschriebenen Vorüberlegungen ergeben sich je nach Szenario unterschiedlichste Maßnahmen. Das Projekt durchläuft von der Anforderungsanalyse über den Systemaufbau bis hin zum Betrieb mehrere Phasen. Sicherheitsaspekte sind bei jedem Schritt zu berücksichtigen. Zwar stechen die Architektur und die Betriebsinfrastruktur aus der Liste der Maßnahmen heraus, da sie offen sichtbar sind und eigene Kostenpositionen ausweisen.

Gleichwohl lassen sich Fehler in der Entwicklung oder mangelhafte Tests nicht durch die sicherste Architektur oder den sichersten Betrieb ausgleichen. Microsoft veröffentlichte im Jahre 2004 den Trustworthy Development Security Lifecycle (SDL), der als Quasi-Standard bei der Umsetzung eines sicheren Softwareentwicklungsprozesses hilft.

Je nach Sicherheitsanforderungen ergeben sich unterschiedliche Architekturen. Bei sehr hohen Anforderungen an die Verfügbarkeit werden die Aufgaben so auf die Server verteilt, dass ein Ausfall nicht den kompletten Service unterbricht. Dafür werden Server x-fach redundant gehalten und mit Load-Balancern die Last zwischen den verfügbaren Servern aufgeteilt.

Möglicher Aufbau einer sicheren Portallandschaft mit normalen Ansprüchen an Verfügbarkeit. (Bild: innobis AG)

Liegen die Anforderungen weniger auf Verfügbarkeit, sondern eher im Bereich Vertraulichkeit, sind häufig dreistufige Architekturen vorhanden, die es ermöglichen, das Bestandssystem im Back-End von der Zugriffsschicht im Web zu entkoppeln. Dabei übernimmt der Internet-Layer die Aufgabe, die Benutzeroberfläche bereit zu stellen. Die Schicht hält keine eigenen Daten, sondern sendet ihre Datenanforderungen an den Application-Layer.

Die Entkopplung vom Back-End übernimmt ein Mechanismus, der asynchron Daten zwischen Application Layer und Back-End synchronisiert. Das Intervall kann frei gewählt werden – von täglichen bis hin zu minütlichen Synchronisierungen für den Near-Online-Betrieb. Ein Durchgreifen über zwei Schichten ist in dieser Architektur nicht erlaubt. Der Verbindungsaufbau erfolgt ausschließlich aus dem Back-End, d. h. der Application Layer darf keine Verbindung zum Back-End-Layer herstellen.

Wird diese Architektur in den Betrieb übernommen, helfen diverse Infrastrukturkomponenten den Schutz vor unerlaubten Zugriffen auf der Netzwerk-Ebene zu erhöhen. Für einen sicheren Datenverkehr insbesondere zwischen Web- und Internet-Layer sorgen zertifikatsbasierte Verschlüsselungen.

Ein Reverse Proxy als Einfallstor erlaubt die Kontrolle der Aufrufe und leitet diese intern an die verarbeitenden Server weiter. Unverzichtbar ist ein Virenscanner, wenn die Möglichkeit besteht, Dokumente hochzuladen. Ein sogenanntes Intrusion-Detection-System untersucht den Netzwerkverkehr auf ungewöhnliche Muster, die sich aus Angriffen ergeben und sperrt temporär den Zugriff von bestimmten Internetadressen.

Neben dem sicheren Aufbau der Infrastruktur sind kontinuierlich Überwachungen und Updates des Systems notwendig. In regelmäßigen Zyklen veröffentlichen die Hersteller von Betriebssystem-Software, darunter auch die SAP AG, sicherheitskritische Hinweise auf deren Basis regelmäßig Patches eingespielt werden müssen. Spezielle Sicherheitstests sorgen nach Änderungen an dem System dafür, dass sich nicht versehentlich ein Bug als sicherheitskritisch erweist.

4. Ableitung von Checklisten und Prüfpunkten

Die aus der Sicherheitsanalyse abgeleiteten Maßnahmen müssen im Laufe des Projekts operativ umgesetzt werden. Da es meist unmöglich ist, alle Projektmitarbeiter ausreichend in Sicherheitsfragen zu schulen, helfen Check- und Prüflisten dabei, die notwendigen Maßnahmen mit der erforderlichen Qualität umzusetzen.

Fazit

Das Thema Sicherheit für interaktive Anwendungen im Internet ist von der ersten Idee bis hin zum laufenden Betrieb ganzheitlich zu betrachten und in jeder Phase des Lebenszyklus der Software zu berücksichtigen. Ein absolutes Maß oder eine Skala für Sicherheit gibt es ebenso wenig wie die auf alle Anforderungen passende Lösung.

Der eigene Schutzbedarf muss gründlich ermittelt und entsprechende IT-Maßnahmen gegen mögliche Bedrohungen eingeleitet werden. Dabei dürfen Kostengründe für eine Entscheidung durchaus eine Rolle spielen, sofern sich die Verantwortlichen der Auswirkungen und Risiken bewusst sind und ihre Entscheidungen schriftlich fixiert haben.

* Über den Autor

Björn Kibbel ist Manager Development und Integration Services bei der innobis AG, einem IT- und SAP-Dienstleister für Banken und Finanzdienstleister. Dessen Service-Portfolio reicht von der Beratung über die Software-Entwicklung bis hin zum Application Management.

Jetzt Newsletter abonnieren Täglich die wichtigsten Infos zur IT-Sicherheit Geschäftliche E-Mail Bitte geben Sie eine gültige E-Mailadresse ein. Abonnieren Mit Klick auf „Newsletter abonnieren“ erkläre ich mich mit der Verarbeitung und Nutzung meiner Daten gemäß Einwilligungserklärung (bitte aufklappen für Details) einverstanden und akzeptiere die Nutzungsbedingungen. Weitere Informationen finde ich in unserer Datenschutzerklärung. Aufklappen für Details zu Ihrer Einwilligung Stand vom 30.10.2020 Es ist für uns eine Selbstverständlichkeit, dass wir verantwortungsvoll mit Ihren personenbezogenen Daten umgehen. Sofern wir personenbezogene Daten von Ihnen erheben, verarbeiten wir diese unter Beachtung der geltenden Datenschutzvorschriften. Detaillierte Informationen finden Sie in unserer Datenschutzerklärung. Einwilligung in die Verwendung von Daten zu Werbezwecken Ich bin damit einverstanden, dass die Vogel IT-Medien GmbH, Max-Josef-Metzger-Straße 21, 86157 Augsburg, einschließlich aller mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen (im weiteren: Vogel Communications Group) meine E-Mail-Adresse für die Zusendung von redaktionellen Newslettern nutzt. Auflistungen der jeweils zugehörigen Unternehmen können hier abgerufen werden. Der Newsletterinhalt erstreckt sich dabei auf Produkte und Dienstleistungen aller zuvor genannten Unternehmen, darunter beispielsweise Fachzeitschriften und Fachbücher, Veranstaltungen und Messen sowie veranstaltungsbezogene Produkte und Dienstleistungen, Print- und Digital-Mediaangebote und Services wie weitere (redaktionelle) Newsletter, Gewinnspiele, Lead-Kampagnen, Marktforschung im Online- und Offline-Bereich, fachspezifische Webportale und E-Learning-Angebote. Wenn auch meine persönliche Telefonnummer erhoben wurde, darf diese für die Unterbreitung von Angeboten der vorgenannten Produkte und Dienstleistungen der vorgenannten Unternehmen und Marktforschung genutzt werden. Falls ich im Internet auf Portalen der Vogel Communications Group einschließlich deren mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen geschützte Inhalte abrufe, muss ich mich mit weiteren Daten für den Zugang zu diesen Inhalten registrieren. Im Gegenzug für diesen gebührenlosen Zugang zu redaktionellen Inhalten dürfen meine Daten im Sinne dieser Einwilligung für die hier genannten Zwecke verwendet werden. Recht auf Widerruf Mir ist bewusst, dass ich diese Einwilligung jederzeit für die Zukunft widerrufen kann. Durch meinen Widerruf wird die Rechtmäßigkeit der aufgrund meiner Einwilligung bis zum Widerruf erfolgten Verarbeitung nicht berührt. Um meinen Widerruf zu erklären, kann ich als eine Möglichkeit das unter https://support.vogel.de abrufbare Kontaktformular nutzen. Sofern ich einzelne von mir abonnierte Newsletter nicht mehr erhalten möchte, kann ich darüber hinaus auch den am Ende eines Newsletters eingebundenen Abmeldelink anklicken. Weitere Informationen zu meinem Widerrufsrecht und dessen Ausübung sowie zu den Folgen meines Widerrufs finde ich in der Datenschutzerklärung, Abschnitt Redaktionelle Newsletter.

Artikelfiles und Artikellinks Link: Webseite der innobis AG.

(ID:43806441)

Bewilligte Projekte aus der Bekanntmachung "Zivile Sicherheit – Kritische Strukturen und Prozesse in Produktion und Logistik"

Produktion und Logistik spielen nicht nur bei der Versorgung der Bevölkerung eine zentrale Rolle. Sie sind auch für die Wirtschaftsstandorte Deutschland und Österreich von elementarer Bedeutung. Die Globalisierung und die zunehmende Digitalisierung haben bereits in den vergangenen Jahren zu dynamischen Entwicklungen geführt, die sich im Zusammenhang mit dem Wandel hin zur Wirtschaft 4.0 noch beschleunigen werden. Dabei ist es essentiell, dass auch die bestehenden Lösungen zur Sicherstellung der Verfügbarkeit und Integrität von Waren und Dienstleistungen kontinuierlich weiter entwickelt werden. Mit der vorliegenden Förderrichtlinie werden innovative Sicherheitslösungen zur Erhöhung der Resilienz von Prozessen und Strukturen in Produktion und Logistik gefördert, wobei der Fokus auf Bereichen liegt, die im Sinne kritischer Infrastrukturen besonders schützenswert sind. Die Förderrichtlinie ist für bilaterale Projekte mit Partnern aus Österreich geöffnet.

© Adobe Stock/zapp2photo

Laufende Verbundvorhaben:

FLUIT: Sicherheit für vernetztes Flugverkehrsmanagement

Förderkennzeichen 13N15102 bis 13N15105

Die Systeme des Flugverkehrmanagements regeln den sicheren Betrieb von Luftfahrzeugen zu jeder Zeit, also auch am Boden, beispielsweise bei der Beladung. Bisher wurden sie vom Internet getrennt nur lokal betrieben, um Hackerangriffe ausschließen zu können. Eine Vernetzung mit der Außenwelt bietet jedoch große Chancen für effizientere Abläufe zwischen Flughäfen und anderen Logistikern. Ziel von FLUIT ist es, den vernetzten Betrieb von Flugverkehrsmanagementsystemen zu ermöglichen, ohne dass daraus neue Gefahren entstehen. Konventionelle Sicherheitsstandards lassen sich nicht auf solche Netzwerke übertragen, denn die Systeme am Flughafen sind für ihre Aufgaben stark spezialisiert. Um die externe Anbindung zu ermöglichen, müssen daher potenzielle Angriffspunkte und Risiken genauestens analysiert und Gegenmaßnahmen erarbeitet werden.

Projektumriss FLUIT (PDF, 160KB, Datei ist nicht barrierefrei)

safe-UR-chain: Sicherheit und Nachverfolgbarkeit in zivilen Produktions- und Wertschöpfungsnetzwerken durch Blockchain

Förderkennzeichen 13N15150bis 13N15153

Weltweit werden Unternehmen immer stärker durch Cyberkriminalität, Sabotage oder Industriespionage bedroht. Gleichzeitig steigt die Vernetzung von Produktionssystemen stetig. Daten zählen mittlerweile zu den wertvollsten Ressourcen, die es umfassend vor Diebstahl und Manipulation zu schützen gilt. Im Projekt safe-UR-chain werden durch den Einsatz modernster Lösungen zur Überwachung der Kommunikation zwischen den Produktionsanlagen in Kombination mit Blockchain-basierten Sicherungsmechanismen sämtliche Datenströme automatisch manipulationssicher, redundant und rückverfolgbar erfasst. Im System werden Mechanismen zur Erhöhung der Ausfallsicherheit sowie zur Prävention und Erkennung von Cyberkriminalität integriert.

Projektumriss safe-UR-chain (PDF, 885KB, Datei ist nicht barrierefrei)

SILKE: Sichere Lebensmittelkette durch Anwendung der Blockchaintechnologie

Förderkennzeichen 13N15092 bis 13N15098

Immer wieder erreichen den Verbraucher Meldungen über mit Schadstoffen oder Fremdkörpern versetzten Lebensmitteln. Von einigen geht eine hohe Gefahr beim Verzehr aus. Die Suche nach den Ursachen ist oft langwierig und aufwendig. Rückrufaktionen zur Abwendung von Schäden sind meist sehr umfangreich. Im Vorhaben SILKE werden die Potenziale der besonders fälschungssicheren Blockchaintechnologie erforscht, um eine IT-Lösung zur lückenlosen Rückverfolgung von Lebensmitteln von der Erzeugung bis hin zum Verkauf zu entwickeln. Das Vorhaben wird unter anderem untersuchen, welche Daten im System erfasst werden müssen, wie intelligente Auswerteverfahren sicherheitskritische Ereignisse erkennbar machen und wie das System im Sinne der Unternehmen wirtschaftlich auszulegen ist. Die IT-Lösung wird anhand zweier konkreter Anwendungsfälle im Testbetrieb bei Anwendern erprobt.

Projektumriss SILKE (PDF, 294KB, Datei ist nicht barrierefrei)

Abgelaufene Verbundvorhaben

NutriSafe: Sicherheit in der Lebensmittelproduktion und Logistik durch die Distributed-Ledger-Technologie

Förderkennzeichen 13N15070 bis 13N15076

Die Skandale um EHEC und Fipronil haben gezeigt, dass die Lebensmittelsicherheit und Rückverfolgbarkeit der Lieferkette nicht nur im Krisenfall wichtig ist. Informationssysteme spielen dabei eine zentrale Rolle und neue Technologien können helfen, diese möglichst sicher zu gestalten. Daher haben Österreich und Deutschland beschlossen, ihre Kräfte zu bündeln und auf bilateraler Ebene gemeinsam zu forschen, um sicherheitsrelevante Handelsketten bestmöglich zu schützen. Ziel von NutriSafe war es, Lebensmittelproduktion und –handel gegen digitale Angriffe wie die Manipulation von Daten und Systemen zu schützen. Dazu wurden Technologien, Datenmodelle, Geschäftsprozesse, Servicearchitekturen sowie Geschäftsmodelle mit Blockchain-Technologie entwickelt und als Bausteine in einem modularen Baukasten bereitgestellt. Durch eine juristische Begleitung, eine Evaluation der Ergebnisse und die Erstellung von Handlungsempfehlungen wurde die Praxistauglichkeit des Systems sichergestellt.

Weitere Informationen

s4pt: Sicherheit in der Pharma-Logistik

Förderkennzeichen 13N15089 und 13N15090

Die Versorgung mit lebenswichtigen Medikamenten stellt in vielerlei Hinsicht eine besondere Herausforderung dar. Daher haben Österreich und Deutschland beschlossen, ihre Kräfte zu bündeln und auf bilateraler Ebene gemeinsam zu forschen, um sicherheitsrelevante Handelsketten bestmöglich zu schützen. Ziel des Projektes s4pt war es, die besonders schützenswerten Lieferketten für pharmazeutische Produkte so sicher wie möglich zu gestalten. Am Beispiel eines Krebsmedikaments wurde eine Software entwickelt, die mit Hilfe prädiktiver Algorithmen von der Produktion der Vorprodukte über den gesamten Herstellungs- und Logistikprozess bis zur Auslieferung die Bewertung und Vermeidung von Risiken ermöglicht.

Projektumriss s4pt (PDF, 167KB, Datei ist nicht barrierefrei)

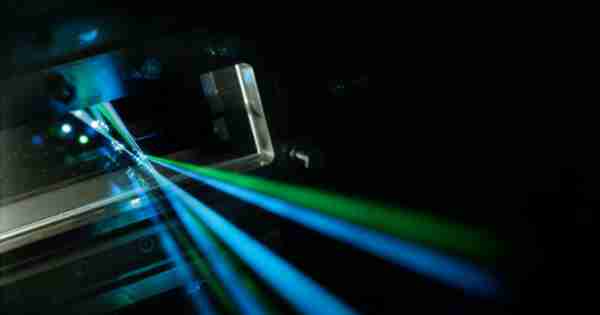

Erfolgreiche Laserattacke: Angriffe auf isolierte Computer möglich

Da sich Daten auch per Laser übertragen lassen, müssen sicherheitskritische Systeme auch optisch gut geschützt sein.

Physisch von der Außenwelt isolierte Computersysteme können von Hackern angegriffen werden. Wie das funktioniert, haben IT-Sicherheitsexperten am Karlsruher Institut für Technologie (KIT) jetzt im Rahmen des Projektes LaserShark gezeigt.

Die Forschenden haben demonstriert, wie sich Daten mit einem gerichteten Laser an bereits in Geräten verbaute Leuchtdioden übertragen lassen. Auf diese Weise können Angreifer über mehrere Meter heimlich mit physisch isolierten Systemen kommunizieren.

Sicherheitskritische Systeme ungeschützt

In sicherheitskritischen Bereichen, wie sie bei Energieversorgern, in der Medizintechnik oder bei Verkehrsleitsystemen zu finden sind, sind Computer oder Netzwerke häufig physisch isoliert. Dadurch sollen externe Zugriffe verhindert werden. Bei diesem Air Gapping besteht weder drahtgebundene noch drahtlose Verbindungen der Systeme zur Außenwelt. Doch auch diese Systeme lassen sich mit der Methode der Forscher des KIT, der TU Braunschweig und der TU Berlin angreifen. Mit einem gerichteten Laserstrahl können Außenstehende Daten in mit Air Gapping geschützte Systeme einschleusen und aus ihnen herausschleusen.

Handelsübliche Leuchtdioden zweckentfremdet

Zusätzliche Hardware vor Ort ist für einen solchen Angriff nicht erforderlich. „Diese versteckte optische Kommunikation nutzt Leuchtdioden, wie sie bereits in Geräten verbaut sind, beispielsweise zur Anzeige von Statusmeldungen an Druckern oder Telefonen“, sagt Juniorprofessor Christian Wressnegger, Leiter der Forschungsgruppe Intelligente Systemsicherheit am KASTEL Institut für Informationssicherheit und Verlässlichkeit des KIT. Die LEDs seien zwar eigentlich nicht für den Empfang von Licht bestimmt, ließen sich aber dafür einsetzen.

Optischer Schutz erforderlich

Die Forscher haben Laserlicht auf bereits eingebaute LEDs gerichtet und deren Reaktion aufgezeichnet. Dadurch haben sie erstmals einen versteckten optischen Kommunikationskanal errichtet, der sich über Entfernungen bis zu 25 Metern erstreckt. Dieser Kanal funktioniert in beide Richtungen und erreicht zudem hohe Datenübertragungsraten von 18,2 Kilobit pro Sekunde einwärts und 100 Kilobit pro Sekunde auswärts. Auf diese Weise lassen sich handelsübliche Bürogeräte angreifen, wie sie in Unternehmen, Hochschulen und Behörden genutzt werden. Die Forschenden raten daher dringend dazu, sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut zu schützen.

Daten online verfügbar

Um die Forschung zum Thema voranzutreiben und den Schutz vor versteckter optischer Kommunikation weiterzuentwickeln, stellen die Experten den in ihren Experimenten verwendeten Programmcode, die Rohdaten ihrer Messungen und die Skripte online zur Verfügung.

Zuerst erschienen auf

Please enable JavaScript to view the comments powered by Disqus.