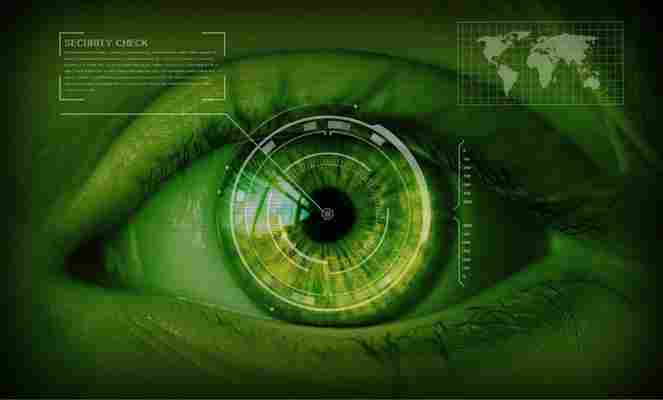

Was ist Cyber Security?

Cyber-Security bezieht sich auf den Einsatz von Netzwerkarchitektur, Software und anderen Technologien, um Unternehmen und Einzelpersonen vor Cyberangriffen zu schützen.

Ziel der Cybersicherheit ist es, Schäden an – oder die Zerstörung von – Computernetzwerken, Anwendungen, Geräten und Daten zu verhindern oder zu mildern.

Damit eine Cyber-Security-Strategie erfolgreich sein kann, muss sie sich kontinuierlich weiterentwickeln, um mit den sich wandelnden Strategien und Technologien der Hacker Schritt zu halten.

Noch wichtiger ist, dass es einen mehrstufigen Ansatz erfordert, der Sicherheitsmanagement für eine bessere Überwachung und Transparenz, Cloud-Schutz für alle Umgebungen, mobile Sicherheit, die überall dort, wo das Unternehmen agiert, Gefahrenabwehr und Anti-Ransomware-Technologie sowie Sicherheitsgeräte umfasst, die mit den Geschäftsanforderungen wächst und den aktuellen und zukünftigen Cybersicherheitsanforderungen entsprechen.

Unternehmen sollten sich um Cyber-Security gedanken machen

Cyberkriminelle verfeinern ständig ihre Fähigkeiten und entwickeln ihre Werkzeuge und Taktiken weiter. Gleichzeitig ändern sich auch die Technologien und Anwendungen, auf die wir täglich angewiesen sind, und manchmal bedeutet das, dass neue Schwachstellen entstehen. Während wir Patches und Updates installieren, Firewalls und Anti-Malware-Programme verwenden können, erfordert echte Cybersicherheit einen sich entwickelnden, ganzheitlichen Ansatz – der sich auf Prävention und nicht nur auf Erkennung konzentriert.

Mit einer sicheren Infrastruktur sind Sie nicht nur in der Lage, Ihr Unternehmen vor Schäden zu bewahren. Sie sind in der Lage, Innovationen zu erschließen und den Unternehmenswert zu steigern.

Hauptvorteile einer guten Cyber-Security-Strategie

Förderung von Innovationen durch Gewährleistung einer sichereren Zusammenarbeit in allen Umgebungen, einschließlich Cloud und Mobile.

Intelligente und sichere Skalierung

Vermeiden Sie Datenschutzverletzungen und andere Cyber-Angriffe, die den Wert oder das Geschäftsmodell Ihres Unternehmens beeinträchtigen können.

Grundsätze der Cybersicherheit

Die Cybersicherheit im Unternehmen erstreckt sich nicht automatisch auf die Cloud oder das Handy – stellen Sie sicher, dass Sie auf allen Plattformen sicher sind.

Die Einhaltung von Vorschriften bietet keine ausreichende Sicherheitskonformität. In der Regel bedeutet dies, dass Sie nur die Grundlagen abgedeckt haben.

Mobile Cybersicherheit sollte nicht in den Hintergrund gedrängt werden, da die Anzahl der Angriffe auf mobile Endgeräte steigt und das Mobile Device Management (MDM) nicht tief genug in den Schutz eindringt.

Empfehlungen

Machen Sie direkt den ersten Schritt und analysieren Sie Ihre IT mit Hilfe einer IT-Sicherheitsprüfung. Gerne sind wir Ihnen dabei unkompliziert zur Hilfe.

Was bedeutet eigentlich Cyber? Begriffserklärung

Cyber – Cybersicherheit, Cyberkrieg, Cyberspace, Cyberkriminelle, Cyberangriff, Cybermobbing, Cyberallianz. Heutzutage ist augenscheinlich alles „Cyber Cyber“.

Doch was bedeutet dieser Begriff eigentlich und wo kommt er her?

Der ursprüngliche Begriff leitet sich aus dem Wort Kybernetic bzw. Im Englischen cybernetics ab. Dieses beschreibt eine “wissenschaftliche Forschungsrichtung, die Systeme verschiedenster Art (z. B. biologische, technische, soziologische Systeme) auf selbsttätige Regelungs- und Steuerungsmechanismen hin untersucht.

Der Begriff hat also zunächst nicht unmittelbar mit Computern und Netzwerken zu tun. Ende des 20. Jahrhunderts entwickelte sich dieser Begriff jedoch weiter zu dem, was man heute unter ihm versteht: Ein Wortbildungselement mit der Bedeutung „die von Computern erzeugte virtuelle Scheinwelt betreffend“. Als dieses Wortbildungselement wird es heute mit vielen Begriffen kombiniert. So soll deren Nähe zu Computern, Netzwerken, Informatik und dem Internet bekräftigt werden. Oft wird Cybersicherheit als IT-Sicherheit, Cybermobbing auch als Onlinemobbing, Cyberkriminelle auch als Internet- und Computerkriminelle oder Cyberspace als virtueller Raum bezeichnet. Unter Umständen können sich die Begrifflichkeiten angleichen oder es kann zu Verwechslungen kommen. Daher ist eine Begriffsdefinition notwendig, wie es beispielsweise das Bundesamt für Sicherheit in der Informationstechnik (kurz: BSI) vorgenommen hat.

Cybersecurity

Oftmals wird der Cyber-Begriff angewandt, wenn die Grenzen zwischen virtuellem und physischem Raum fließend sind oder beide betroffen werden.

Wir verwenden die Wörter Cybersicherheit und IT-Sicherheit als zwei unterschiedliche Begriffe: Als IT-Sicherheit bezeichnen wir alle technischen Lösungen wie Backups, Firewalls und Antivirenprogramme. Die Cybersicherheit umfasst die IT-Sicherheit, fügt dieser jedoch zusätzlich noch weitere Komponenten hinzu: Sei es der physische Schutz vor ungewolltem Zugriff der IT-Infrastruktur, der menschliche Faktor aber auch Faktoren außerhalb eines Unternehmens wie Stromversorgungen, Gesetze und Verordnungen etc. All diese Dinge beeinflussen die Cybersicherheit. Hier erfährst du mehr darüber.

Wie verwendest du die Begrifflichkeiten? Stimmst du unserem Ansatz zu oder denkst du grundlegend anders? Diskutiere gerne mit uns – wir sind gespannt!

Die Bedeutung der Datensicherheit: Wie wurde die Cybersicherheit durch Big-Data-Analysen gefördert?

Die Bedeutung der Datensicherheit: Wie wurde die Cybersicherheit durch Big-Data-Analysen gefördert?

Informationen und Geschäftsinformationen gehören zu den wichtigsten Ressourcen eines Anbieters. Unternehmer sind sich der Bedeutung dieser Daten für ihren Erfolg in der aktuellen Marktwirtschaft bewusst.

Um diese Daten zu schützen, verwenden Big-Data-Analysespezialisten vorsorgliche Technologien für Reaktions- und Erkennungsdienste. Durch diese Unternehmen werden die sich ständig weiterentwickelnden, komplexen Cyber-Gefahren bewältigt, die durch die täglich produzierten Datenmengen entstehen.

Ständige Innovationen im Ingenieurwesen haben jedes fortschrittliche Unternehmen gezwungen, es zu übernehmen, um in der wettbewerbsorientierten kapitalistischen Marktwirtschaft des 21. Jahrhunderts zu leben. Mit mobilen Geräten werden Wearable- und Tablet-Technologien, die ohne Zweifel enorme Datenmengen über ihre Benutzer, ihre Privatsphäre und Sicherheit erfassen, zu Hauptanliegen. Verwendung umfangreicher Analysen und Daten bei der Cybersicherheit Ein Unternehmen kann mithilfe von umfangreichen Informationsanalysen und maschinellem Lernen eine gründliche Analyse der gesammelten Daten durchführen, um Hinweise auf mögliche Bedrohungen für die Integrität des Unternehmens zu erhalten. Darüber hinaus kann ein Unternehmen Baselines basierend auf statistischen Daten formulieren, die hervorheben, was häufig vorkommt und was nicht.

Durch eine solche Analyse können Unternehmer und Geschäftsführer anhand der gesammelten Daten verstehen, wann es eine Variante gibt. Zusätzlich können neue prädiktive und statistische Modelle und Möglichkeiten unter Verwendung dieser historischen Daten über künstliche Intelligenz und maschinelles Lernen erstellt werden. Die Verfolgung der Mitarbeiteraktivität mithilfe einer Anwendung zur Überwachung des Mitarbeitersystems, die auf der Analyse großer Datenmengen basiert, kann der Compliance-Beauftragte des Unternehmens oder der Personalmanager die Verhaltensmerkmale eines Insiders bewerten.

Obwohl die Sicherheitsbedrohungen aufgrund von Verstößen gegen Mitarbeiter zunehmen, können die Unternehmen diese Verstöße vermeiden, indem sie den Zugriff auf vertrauliche Daten nur auf bestimmte Mitarbeiter beschränken. Mitarbeiter können ihre Anmeldungen und andere Systemprogramme verwenden, um Informationen zu ändern und Dateien anzuzeigen, die sie berühren dürfen.

Um eine solche Gefahr zu vermeiden, muss der Systemadministrator mit der Abteilung für Personalabteilung kommunizieren, um jedem Mitarbeiter unterschiedliche Anmeldedaten basierend auf seiner eigenen Stellenbeschreibung und seinen Verantwortlichkeiten gegenüber dem Unternehmen bereitzustellen.

Heutzutage werden Firewalls, Multi-Faktor-Authentifizierung und Datenverschlüsselung als bekannte Sicherheitsmaßnahmen für große Datenmengen angesehen. Das Intrusion Detection System (IDS) kann jedoch auch zu den wichtigsten und innovativeren Maßnahmen gehören, die das Unternehmensnetzwerk schützen, indem sie den Datenverkehr in bestimmten Segmenten überwachen, die möglicherweise eine böswillige Funktion haben. Big Data-Analysen spielen eine wichtige Rolle bei der Verwendung von IDS , da sie alle wichtigen Informationen liefern, indem sie das Netzwerk des Unternehmens verfolgen. Außerdem müssen die Geschäftsanforderungen verstanden werden, um eine Entscheidung über die Bereitstellung eines IDS-Systems treffen zu können.

IDS sollte auf allen Systemen installiert werden, auf die über das Internet zugegriffen wird, und auf denen, die für Ihr kleines Unternehmen wichtig sind. Die Bewältigung von Cyber-Gefahren in den kommenden Regierungsbehörden und Unternehmensorganisationen kann mithilfe von maschinellem Lernen und Analyse großer Datenmengen Cyber-Bedrohungen begegnen. In der Zwischenzeit müssen sie Abwehrkräfte aufbauen, die über zunehmende Cyberangriffe hinweg überleben können.

Darüber hinaus wird die Aktualisierung großer Datenmengen inmitten zunehmender Cyber-Angriffe wichtiger als je zuvor. Darüber hinaus müssen wir in diesem Bereich überlegen, wie sie zum Schutz unserer Daten beitragen können.