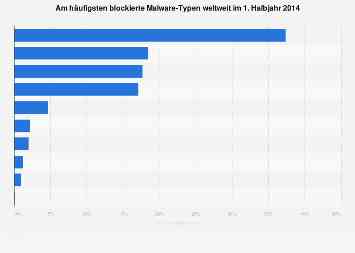

Malware-Angriffe - Am häufigsten blockierte Malware-Typen weltweit 2014

KPIs für über 20.000 Online-Shops

Informationsdesign aus einer Hand:

Trends aus 170 Branchen in 50 Ländern und über 1 Mio. Fakten im Direktzugriff.

Alles, was Sie über Branchenentwicklungen wissen müssen

Zahlen und Einblicke in die Welt der Werbung und Medien

Einblicke in die wichtigsten Gesundheitsmärkte weltweit

Einblicke in die wichtigsten Technologiemärkte weltweit

Erkennen Sie die Marktpotenziale der Digitalisierung

Alles über Konsumgütermärkte

Wichtige Kennzahlen zu Ländern und Regionen

Detaillierte Informationen zu politischen und sozialen Themen

Verbraucherdaten und -präferenzen in verschiedenen Industrien

Unternehmens- und Produktkennzahlen und Rankings

Status quo und Prognosen zu Industrien und Märkten

Überblick und Prognosen zu wichtigen Trendthemen

Monatlich aktive Nutzer von Facebook weltweit bis zum 3. Quartal 2022

Beliebteste YouTuber nach der Anzahl der Abonnenten weltweit im November 2022

Anzahl der Internetnutzer weltweit bis 2021

Marktanteil der meistgenutzten Suchmaschinen mobil und stationär 2022

Instagram-Accounts mit den meisten Followern weltweit im November 2022

Bitte erstellen Sie einen Nutzer-Account um Statistiken als Favorit markieren zu können. Anschließend können Sie über den Stern in der Kopfzeile ihre favorisierten Statistiken aufrufen. Jetzt registrieren

Derzeit nutzen Sie einen geteilten Account. Um individuelle Funktionen nutzen zu können (z. B. Statistiken als Favoriten zu markieren oder Statistik-Benachrichtigungen festzulegen), loggen Sie sich bitte über Ihren persönlichen Account ein. Wenn Sie ein Administrator sind, authentifizieren Sie sich bitte, indem Sie sich erneut einloggen. Anmelden

Statista-Accounts: Zugriff auf alle Statistiken. 468 $ / Jahr

Basis-Account Zum Reinschnuppern Zugriff nur auf Basis-Statistiken. Starter Account Der ideale Einstiegsaccount für Einzelpersonen Sofortiger Zugriff auf 1 Mio. Statistiken

auf 1 Mio. Statistiken Download als XLS, PDF & PNG

als XLS, PDF & PNG Detaillierte Quellenangaben 59 $ 39 $ / Monat * im ersten Vertragsjahr Corporate-Account Komplettzugriff Unternehmenslösung mit allen Features. * Alle Preise verstehen sich zzgl. der gesetzlichen MwSt; Mindestlaufzeit 12 Monate

Statista-Accounts: Zugriff auf alle Statistiken. 468 $ / Jahr Corporate-Account Erfahren Sie mehr über unseren Alle Inhalte, alle Funktionen.

Veröffentlichungsrecht inklusive. Webinar vereinbaren

Microsoft. (11. November, 2014). Am häufigsten blockierte Malware-Typen weltweit im 1. Halbjahr 2014 [Graph]. In Statista . Zugriff am 26. Dezember 2022, von

Microsoft. "Am häufigsten blockierte Malware-Typen weltweit im 1. Halbjahr 2014." Chart. 11. November, 2014. Statista. Zugegriffen am 26. Dezember 2022.

Microsoft. (2014). Am häufigsten blockierte Malware-Typen weltweit im 1. Halbjahr 2014 . Statista . Statista GmbH. Zugriff: 26. Dezember 2022.

Microsoft. "Am Häufigsten Blockierte Malware-typen Weltweit Im 1. Halbjahr 2014." Statista , Statista GmbH, 11. Nov. 2014,

Microsoft, Am häufigsten blockierte Malware-Typen weltweit im 1. Halbjahr 2014 Statista, (letzter Besuch 26. Dezember 2022)

Die 4 häufigsten Ransomware-Arten: Gefahr für KMUs

02.08.2022 von Tina Siering

Seit Jahren nehmen Ransomware-Attacken auf Unternehmen und Organisationen weltweit deutlich zu – auch in Deutschland. Immer mehr Hackergruppen entwickeln immer raffiniertere Angriffsstrategien, mit denen sie ihre Opfer in die Enge treiben. Wie eine Studie des US-amerikanischen Cybersicherheit-Unternehmens Intel 471 nun herausgefunden hat, gehen fast 70 Prozent aller Attacken auf das Konto von nur vier Malware-Arten. Vor allem kleine und mittlere Unternehmen rücken vermehrt in den Fokus der Angreifer und sind dazu gezwungen, trotz geringer personeller Kapazitäten und begrenzter finanzieller Mittel starke Abwehrmechanismen zu entwickeln. Gelingen kann das nur mit der richtigen Schutzstrategie.

Das sind die Big 4 der Verschlüsselungstrojaner

Für seine Studie analysierte Intel 471 zwischen Oktober und Dezember 2021 insgesamt 722 Ransomware-Attacken. In diesem Zeitraum hatten sich vier Ransomware-Arten besonders hervorgetan: Die Malware LockBit 2.0 war allein für 29,7 Prozent aller Angriffe verantwortlich. Dahinter reihte sich die Conti-Ransomware der Conti-Gruppe mit einem Anteil von 19 Prozent ein – gefolgt von den Erpressungstrojanern Pysa und Hive, mit denen 10,5 und 10,1 Prozent der Attacken begangen wurden.

Die Top 4 der meistgenutzten Verschlüsselungstrojaner lassen sich wie folgt charakterisieren:

1. LockBit 2.0

Bei LockBit 2.0 handelt es sich um eine Schadsoftware, die erstmals im September 2019 in Erscheinung getreten ist und zunächst unter dem Namen ABCD-Virus bekannt war. Sie ermöglicht die Verschlüsselung von Computersystemen, sodass Hacker Unternehmen und Organisationen rund um den Globus mit Betriebsunterbrechungen und Datendiebstahl erpressen können. Die gezielten Attacken laufen dabei mithilfe von automatisierten Prozessen infektionsartig ab und erreichen ein extrem schnelles Verschlüsselungstempo. Das Entwicklerteam vermietet Lockbit 2.0 auch als Ransomware-as-a-Service (RaaS) an Cyberkriminelle und verdient anteilig an den Einnahmen der Hacker. Zu den prominentesten Opfern zählen unter anderem das französische Justizministerium sowie das Beratungsunternehmen Accenture.

2. Conti

Die Ransomware Conti ist im Jahr 2020 zum ersten Mal aufgetaucht und wurde von der TrickBot-Bande entwickelt. Auch dieser Verschlüsselungstrojaner lässt sich als RaaS mieten – inklusive einer detaillierten Anleitung zum Umgang mit der Schadsoftware und zur Identifizierung von geeigneten Zielen. Genau wie bei LockBit 2.0 verdient die Conti-Gruppe an den Lösegeldern, die ihre kriminellen Kunden mit Hackerangriffen eintreiben. Auf diese Weise sollen bereits über 2,5 Milliarden Euro auf das Conti-Konto geflossen sein. Aktuell wird die Ransomware auch als “politisches Mittel” eingesetzt. Da die Conti-Gruppe zu Beginn des russischen Angriffskrieg gegen die Ukraine offiziell Position für die russische Seite bezogen hatte, wurde der Quellcode geleakt. Der geleakte Quellcode wurde daraufhin von der Hackergruppe NB65 genutzt, um russische Organisationen gezielt anzugreifen. Entsprechend begründet hat die Gruppe ihre Angriffe mit dem Massaker im ukrainischen Butscha: Sobald Russland den Krieg gegen die Ukraine beendet, würden auch die Angriffe eingestellt. Ziele außerhalb Russlands würden nicht angegriffen.

3. Pysa

Die Schadsoftware Pysa zählt zur Familie der Mespinoza-Ransomware und wird typischerweise über betrügerische Dateianhänge, Downloads oder Updates verbreitet. Nach der Verschlüsselung erhalten Dateinamen die Endung „.pysa“. Über eine fordern die Täter ihre Opfer dazu auf, mit ihnen per E-Mail in Kontakt zu treten, um Informationen über die Lösegeldzahlung und die anschließende Wiederherstellung der Daten zu erhalten. Zahlen Sie unter keinen Umständen Lösegeld! Denn nicht immer erhalten Sie dadurch Ihre Daten wieder – und wenn Sie zahlen, machen Sie genau das, was die Cyberkriminellen wollen und ermuntern Sie damit zur Wiederholung. Mehr zum Thema lesen Sie im Blogbeitrag “Cyberangriff auf Ihr Unternehmen? So reagieren Sie im Ernstfall richtig!”

4. Hive

Die Erpressungssoftware Hive wurde erstmals im Juni 2021 entdeckt und hat sich seitdem rasant verbreitet. In der Vergangenheit hatten es die Entwickler bereits mehrfach auf Krankenhäuser abgesehen und die medizinische Versorgung lahmgelegt. Dabei verschlüsselten sie nicht nur unternehmenskritische Daten, sondern drohten auch mit der Veröffentlichung von Patienteninformationen. Des Weiteren machte die Hackergruppe die Namen der Opfer publik, die der Lösegeldforderung nicht nachgekommen waren. Die Hive-Entwickler verschaffen sich typischerweise über infizierte Dateianhänge in Phishing-Mails Zugang zum Netzwerk und nutzen dann das Remote Desktop Protocol, um sich seitlich im Netzwerk zu bewegen.

Die 10 gefährlichsten Viren im Jahr 2021

Malware und kein Ende: Das Testinstitut AV-Test meldet in seinem Sicherheitsreport eine weiterhin stark steigende Zahl von neuen Schadprogrammen. Mehr als 114 Millionen Malware-Samples erfassten die Systeme des Instituts im Jahr 2019, und der Trend zeigt für 2020 und 2021 weiter nach oben. Die durch Malware verursachten Schäden erreichen dreistellige Milliardenbeträge.

Hacker-Angriffe 2020

Der Angriff, der im Jahr 2020 wohl am meisten Aufsehen erregte, war der Hack der Twitter-Konten von Prominenten wie Bill Gates, Warren Buffett, Jeff Bezos, Barack Obama, Joe Biden, Kanye West und Elon Musk sowie der Konten von Apple und Uber. Auf Twitter erschienen im Juli Tweets, in denen die Leser aufgefordert wurden, wegen der Corona-Pandemie 1000 US-Dollar auf einen Bitcoin-Account zu überweisen. Die genannten Prominenten würden diesen Betrag dann verdoppelt zurückerstatten. Ende Juli wurde in Florida ein 17-jähriger Teenager festgenommen. Zusammen mit zwei Komplizen war es ihm offenbar gelungen, per Social Engineering, also durch Fake-Anrufe oder gefälschte Mails, an die Log-in-Daten einiger Twitter-Mitarbeiter zu gelangen, und konnte so auf die Server des Social-Media-Dienstes zugreifen. Insgesamt soll er rund 100.000 US-Dollar erbeutet haben.

Im Juli erschienen Tweets von Prominenten wie Barack Obama, in denen sie zu Spenden zur Bekämpfung von Covid- 19 aufriefen und versprachen, die eingezahlten Summen zu verdoppeln.

Mitte August wurde die Firma BW Fuhrpark gehackt, die den Fahrdienst für den deutschen Bundestag organsiert. Über den Trojaner-Virus Emotet gelang es den Angreifern, eine Ransomware einzuschleusen. BW Fuhrpark entdeckte den Eindringling, bevor Datenverschlüsselt wurden. Auf den Systemen ist drei Monate lang gespeichert, welcher Abgeordnete zu welcher Zeit wohin gefahren wurde. Außerdem liegen dort die Daten der nächsten geplanten Fahrten. Den größten finanziellen Schaden richtete im Februar ein Ransomware-Angriff auf den international tätigen, dänischen Facility-Management-Dienstleister ISS an. Aufgrund der Attacke mussten die Computer von Hunderttausenden Mitarbeitern abgeschaltet werden. Erst am 20. März konnte das Unternehmen bekannt geben, dass es die Kontrolle über seine Infrastruktur zurückgewonnen habe und die wichtigsten Systeme wieder einsatzbereit seien, wenn auch vorübergehend noch mit verringerter Funktionalität. Die Kosten für die Säuberung der Systeme und die Umsatzausfälle durch die erzwungene Pause summieren sich laut ISS auf einen Betrag zwischen 75 und 112,4 Millionen US-Dollar.

Tipp: Ist mein PC gehackt? So erkennen Sie Angriffe

Die 10 gefährlichsten Viren 2021

Einige Malware-Familien sind einfach nicht totzukriegen, und das, obwohl sie bereits seit Jahren bekannt sind. Das gilt beispielsweise für Emotet, eine Malware, die von kriminellen Hackern immer wieder leicht verändert und mit neuen Funktionen ausgestattet wird. Sie nutzen Emotet, um Ransomware und andere Schadprogramme in die Computersysteme ihrer Opfer einzuschleusen. Auch andere Angriffsmuster wie etwa der CEO-Fraud sind bereits seit Jahren bekannt und funktionieren immer noch.

1. Emotet

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat bereits 2018 vor Emotet gewarnt und den Virus als die „weltweit gefährlichste Malware“ bezeichnet. Emotet ist bis heute aktiv und richtet riesige Schäden an.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) nannte Emotet 2018 die gefährlichste Schadsoftware der Welt. Die Malware entstand 2014 als Banking-Trojaner, wurde anschließend mehrfach modifiziert und kann heute nahezu beliebige andere Programme nachladen. Kriminelle Hacker nutzen sie etwa zum Einschleusen von Ransomware oder von Software für den Fernzugriff, um die Kontrolle über einen fremden Computer zu erlangen. Emotet liest das Adressbuch von Outlook aus und schickt Mails an die gefundenen Kontakte. Angehängt ist meist eine Word-Datei mit einem integrierten Makro, das den Virus nach dem Öffnen des Files auf den Computer des Adressaten kopiert. Voraussetzung ist natürlich, dass der Empfänger die Warnung von Word vor dem Aktivieren des Makros ignoriert.

2. Trickbot

Auch Trickbot begann als Banking-Trojaner, der Zugangsdaten zu Bankkonten ausspähte. Mittlerweile wurde die Software zum universellen Mittel für das Ausspähen von Computern weiterentwickelt. Sie tritt häufig in Kombination mit Emotet auf und bereitet den finalen Angriff vor. Trickbot deaktiviert die Dienste des laufenden Antivirenprogramms und verschafft sich administrative Rechte im System. Anschließend sammelt die Malware Zugangsdaten und Infos über den Computer sowie das Netzwerk und leitet sie an die Hacker weiter. Sie können nun anhand der Daten entscheiden, ob sich ein Angriff lohnt. Falls ja, dringen sie mithilfe der gesammelten Zugangsdaten in das System ein und laden meist eine Ransomware wie etwa Ryuk nach.

3. Ryuk

Die Website Quora, die sich auf die Befragung von Experten spezialisiert hat, wählte die Ransomware Ryuk im Jahr 2020 zur gefährlichsten Malware der Welt.

Etwa zwei bis drei Wochen, nachdem die Kriminellen mit Trickbot das Netzwerk ausgespäht haben, installieren sie Ryuk – vorzugsweise auf einem Server – und legen eine Gruppenrichtlinie an, welche die Software auf allen angeschlossenen Rechnern verteilt. Auf einen Schlag beginnt dann die Verschlüsselung, Ryuk benutzt dazu die Algorithmen RSA-4096 und AES-256. Die Ransomware legt in jedem Ordner ein File mit dem Namen an, das weitere Instruktionen für die Zahlung des Lösegelds enthält. Die Höhe richtet sich jeweils nach den finanziellen Möglichkeiten des Anwenders oder Unternehmens.

4. Maze

Die Security-Website Bleeping Computer meldete im August einen erfolgreichen Hacker-Angriff mit der Malware Maze auf den japanischen Kamerahersteller Canon.

Maze ist eine Ransomware, die mit einem besonders fiesen Trick arbeitet: Sobald sie in ein Netzwerk eingedrungen ist, sichten die Kriminellen die dort liegenden Informationen und kopieren die wichtigsten Dateien auf ihre eigenen Server. Anschließend werden die Computer des angegriffenen Unternehmens verschlüsselt. Falls die Firma kein Lösegeld für die Entschlüsselung zahlen will, drohen die Kriminellen damit, die abgezogenen Daten im Internet zu veröffentlichen. Im Jahr 2020 wurden der Internetdienstleister Cognizant und der Kamerahersteller Canon Opfer von Maze.

5. Clop

Die Ransomware Clop setzt in jeden verschlüsselten Ordner eine Textdatei mit Anweisungen. Sie betont, es sei „nothing personal“, es ginge nur ums Geschäft.

Auch Clop ist eine Ransomware, die unter Kriminellen immer beliebter wird. Während ihres Angriffs blockiert sie Windows-Prozesse und deaktiviert zahlreiche Windows-Anwendungen, darunter auch den Windows Defender und andere Antivirentools. Dann verschlüsselt sie die Dateien und hängt an jeden Dateinamen ein „Clop“ an: Aus wird also Außerdem setzt sie in jeden Ordner die Textdatei die Instruktionen für die Zahlung des Lösegelds enthält.

6. DDoS-Attacken

Die Security-Firmen haben in den vergangenen Monaten ein verstärktes Auftreten von Erpressungsversuchen mit DDoS-Attacken beobachtet. Gruppen mit Namen wie „Fancy Bear“, „Armada Collective“ oder „Lazarus Group“ drohen Unternehmen vor allem aus der Finanz-, E-Commerce- und Reisebranche damit, einen oder mehrere ihrer Server lahmzulegen. Dabei geben sie in der Regel die IP-Adressen der Zielsysteme an. Falls das Unternehmen nicht zahlen will, starten sie Demo-Angriffe. Die Forderungen belaufen sich auf Summen im sechsstelligen Bereich, zahlbar in Bitcoins.

7. Business Email Compromise

Ein Business Email Compromise , kurz BEC, wird auch CEO-Fraud oder Chef-Masche genannt. Der Angreifer fälscht dabei Aussehen und Ton einer Mail des Geschäftsführers einer Firma an einen seiner Angestellten. Inhalt der Nachricht ist, dass er oder sie bitte sofort eine Geldsumme an ein bestimmtes Konto überweisen soll – das natürlich vom Angreifer eingerichtet wurde. Der Trick ist bereits seit Langem bekannt, laut der Sicherheitsfirma Trend Micro nahmen diese Angriffe jedoch seit der zweiten Hälfte des Jahres 2019 um 19 Prozent zu. Offenbar nutzen die Kriminellen aus, dass viele Unternehmen ihre Angestellten ins Home-Office geschickt haben und es daher weniger Kontrollen bei den Zahlungsvorgängen gibt.

8. Cyberattacken und Corona

Die internationale Polizeibehörde Interpol warnte im August 2020, dass Betrüger zunehmend die durch Covid-19 ausgelöste Verunsicherung ausnutzen würden.

Am 4. August meldete die internationale Polizeibehörde Interpol einen starken Anstieg von Betrugsfällen, bei denen sich die Angreifer die Verunsicherung der Bevölkerung durch die Corona-Pandemie zunutze machten. Die Fälle von Onlinebetrug und Phishing nahmen in der ersten Jahreshälfte um 59 Prozent zu. Kriminelle verschickten Mails, in denen sie Infos zu Covid-19 versprachen. Die enthaltenen Links führten jedoch zu Servern, die Malware auf den Computern der Besucher platzierten, oder zu Websites, die Daten wie Kreditkartennummern und Passwörter abfragten.

9. Routerattacken

Laut einer Studie von Trend Micro nahm die Anzahl der Brute-Force- Attacken auf Router Ende 2019 / Anfang 2020 stark zu und erreichte Werte von über 200 Millionen Angriffen pro Monat

Seit Herbst 2019 verzeichnet Trend Micro eine starke Zunahme von Angriffen auf Router . Allein im Mai 2020 entdeckte der Hersteller rund 200 Millionen Attacken dieser Art. Betroffen sind nicht nur Heim-, sondern auch Firmennetzwerke. Die Angreifer arbeiten einerseits mit skriptgesteuerten Brute-Force-Attacken, die in kurzer Zeit Millionen von Passwörtern durchprobieren. Zum anderen nutzen sie Sicherheitslücken aus, die teilweise seit Jahren bekannt sind – einige Routerhersteller liefern für ihre Geräte keine Updates mehr. Sobald der Router erobert ist, starten die Kriminellen von dort aus Angriffe gegen IoT-Geräte oder Computer im Netzwerk.

10. Fileless Malware

Unter Fileless Malware versteht man Schadprogramme, die ohne eine ausführbare Datei auf der Festplatte auskommen. Stattdessen handelt es sich um Skripte oder Codes, die in die Registry und andere Systemdateien geschrieben werden. Von dort aus kopiert sie sich in den Arbeitsspeicher des Computers. Für ihre Aktivitäten, etwa das Herstellen von Remote-Verbindungen und Protokollieren der Tastatureingaben, nutzt die Malware dann die Powershell, den Windows Script Host oder die WMI-Schnittstelle (Windows Management Instrumentation) von Windows.