Das Hackerkollektiv Anonymous hat bei seinen Angriffen, die es wegen der Megaupload-Schließung und SOPA führte, über präparierte Webseiten auch unbeteiligte Nutzer zur Mithilfe verleitet. Bei früheren DDoS-Angriffen nutzten Unterstützer von Anonymous meist die Software Low Orbit Ion Canon (LOIC), die sie herunterladen und gezielt einsetzen mussten. Durch massenhafte und sich ständig wiederholende Zugriffe konnten die angegriffenen Sites offline gebracht werden.

Mit der IP-Adresse des einzelnen Computers, der für Angriffe mit LOIC genutzt wird, kann allerdings der Ausgangspunkt eines Angriffs zurückverfolgt werden. Das setzt die Teilnehmer einer möglichen Strafverfolgung wegen Computersabotage aus und könnte hohe Schadenersatzforderungen nach sich ziehen. Dennoch kam bei der aktuellen Welle von Angriffen auf die Websites von FBI, US-Justizministerium, Universal Music und dem Interessenverband MPAA auch LOIC erneut zum Einsatz, wie hohe Downloadzahlen des Tools belegen.

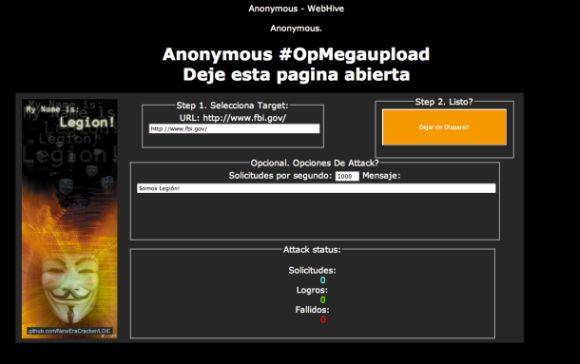

Anonymous ließ sich diesmal jedoch eine Methode einfallen, die eine Teilnahme mit geringeren Risiken ermöglicht. Bei den jüngsten Attacken auf über ein Dutzend Websites kamen präparierte Webseiten zum Einsatz. Einige Zeilen Javascript-Code genügen dabei, um die Computer der Besucher zu gezielten DDoS-Angriffen zu verleiten. Sie versuchen auf die vorgegebene Adresse zuzugreifen, solange die präparierte Webseite geöffnet ist, selbst wenn der Nutzer nicht wissentlich beteiligt ist.

Die Links zu den präparierten Seiten wurden über Twitter , IRC, Facebook , Tumblr und andere Sites verteilt. Eine Verbindung mit den daraus resultierenden DDoS-Angriffen war vor dem Klick meist nicht zu erkennen, zumal die Webadressen oft noch durch URL-Verkürzer wie Bitly.com verschleiert wurden. Eine andere Version des Tools wandte sich allerdings an bewusste Teilnehmer und wartete auf die Eingabe der IP-Adresse, auf die ein Angriff erfolgen sollte.

Wer versehentlich auf einen solchen Link klickte und dadurch an den Angriffen teilnahm, bekommt wahrscheinlich keine Probleme. Zum einen dürften Ermittler zunächst annehmen, dass die erkannten IP-Adressen zu einem Botnetz kompromittierter Computer gehören. Selbst bei einem konkreten Verdacht gegen eine einzelne IP-Adresse rechnen US-Anwälte nicht mit behördlicher Aufmerksamkeit.

„Wenn Sie ein unwissentlicher Teilnehmer sind, dann sind Sie rechtlich eigentlich nicht verantwortlich, da alle Gesetze – mit engen Ausnahmen – ein Tatbewusstsein voraussetzen, also ‚wissentliches‘ oder ‚absichtliches‘ Handeln“, erklärt die auf Computerkriminalität spezialisierte Anwältin Jennifer Granick. „Aber selbst Teil eines Botnetzes zu sein, könnte zu unerwünschter Aufmerksamkeit der Polizei führen. Das ist allerdings unwahrscheinlich, abhängig von der Zahl der Computer, die an einer DDos-Attacke beteiligt sind.“

Anders sieht es laut Granick jedoch für die diejenigen aus, die Links zu den für Attacken präparierten Webseiten verteilen: „Wenn Sie Malware verteilen, die eine Site angreift, dann können Sie für allen Schaden verantwortlich sein, der dieser Site durch die Malware entsteht. Es ist ein Gesetzesverstoß, wenn Sie ein Programm verteilen, um Schaden zu verursachen, und dieser dann entsteht.“