Die Carbanak-Gruppe, die zuvor durch erfolgreiche Malware-Angriffe auf Banken in die Schlagzeilen kam, fällt erneut durch ihre trickreichen Methoden auf. Wie die Sicherheitsfirma Forcepoint herausfand, nutzen die Cyberkriminellen vielfach genutzte und unverdächtige Google -Dienste, um ihre Attacken zu verschleiern und eine Entdeckung zu vermeiden.

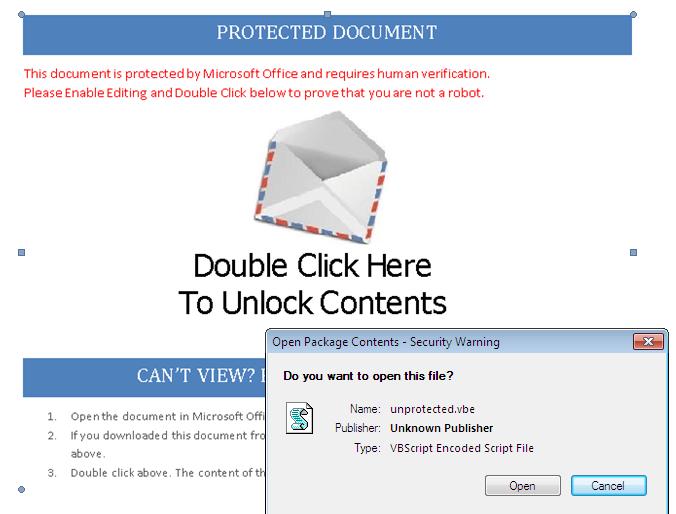

Darauf stießen die Sicherheitsforscher, als sie ein trojanisiertes RTF-Dokument untersuchten. Es enthielt ein verschlüsseltes Visual Basic Script (VBScript, eine von Microsoft entwickelte Skriptsprache), das typische Merkmale früherer Carbanak-Malware aufwies. Neu ist aber, dass aktuelle Malware-Muster die Fähigkeit aufweisen, Google-Services für die Kommando- und Kontroll-Kommunikation (Command and Control, C&C) zu nutzen. Forcepoint informierte inzwischen Google über den Missbrauch seiner Dienste und will weitere Informationen mit dem Internetkonzern teilen.

Die offenbar seit 2013 aktive „Carbanak Cybergang“ erhielt ihren Namen aufgrund der gleichnamigen Malware. Sie ist darauf spezialisiert, Banken zu berauben, indem sie sich über kompromittierte Computersysteme der Finanzinstitute Zugriff auf Geldautomaten verschafft. Kaspersky schätzte Anfang 2015, dass die Cyberkriminellen bis dahin bei mehr als 100 Banken in 30 Ländern insgesamt mindestens 300 Millionen Dollar erbeuten konnten – und möglicherweise sogar das Dreifache.

Kaspersky-Manager Chris Doggett sah hinsichtlich der eingesetzten Taktiken und Methoden schon damals den „wahrscheinlich ausgeklügelsten Angriff, den die Welt je gesehen hat“. Die Hacker verschickten manipulierte E-Mails an Mitarbeiter der Banken, die in einigen Fällen offenbar auf enthaltene Links klickten und sich damit unwissentlich Schadsoftware einfingen, die eine Hintertür einrichtete. Sobald sie Zugang zum Computersystem eines Geldinstituts bekamen, machten die Hacker die für die Geldautomaten zuständigen Mitarbeiter ausfindig und installierten auf ihren Rechnern Tools, um Screenshots oder Videos ihrer Bildschirme aufzuzeichnen. Dadurch waren sie in der Lage, Geld an eigene Konten zu überweisen oder aus der Ferne Geldautomaten zu veranlassen, zu einem bestimmten Zeitpunkt Geld auszugeben.

Mit der jetzt entdeckten VBScript-Malware griffen die Carbanak-Hacker erneut in die Trickkiste und setzten Googles Services als zunächst unverdächtigen C&C-Kanal ein. Das Script „ggldr“ kommuniziert mit den Google-Diensten Apps Script, Google Forms und Google Tabellen , um von dort weitere Befehle zu erhalten. Für jeden infizierten Nutzer wird dabei dynamisch eine eigene Google-Tabelle geschaffen, um das Opfer zu verwalten. Anfragen nach einer Google-Apps-Script-URL dienen außerdem dazu, eine eindeutige Google-Form-ID für das Opfer zu generieren.

Den Angreifern geht es mit der Nutzung verbreiteter und legitimer Services darum, dass ihre Aktivitäten weniger verdächtig aussehen und sie eine Entdeckung eher vermeiden können. „Es ist unwahrscheinlich, dass diese gehosteten Google-Services in einer Organisation standardmäßig blockiert werden“, erklärten die Forcepoint-Forscher. „Daher ist es wahrscheinlicher, dass der Angreifer erfolgreich einen C&C-Kanal einrichten kann.“ Dafür Googles öffentliche Angebote zu nutzen, biete bessere Erfolgschancen als etwa neu geschaffene Domains oder Domains ohne Reputation.

Forcepoint rechnet damit, dass die Carbanak-Hintermänner weiter nach trickreichen Methoden suchen, um sich zu tarnen. Die Sicherheitsforscher wollen die Aktivitäten der Gruppe weiter beobachten und ihre Erkenntnisse mit Partnerfirmen teilen.

So lassen sich Risiken bei der Planung eines SAP S/4HANA-Projektes vermeiden

Tipp : Kennen Sie die berühmtesten Hacker? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.